Publicité en cours de chargement...

8600 vulnérabilités dans des pacemakers : record à battre !

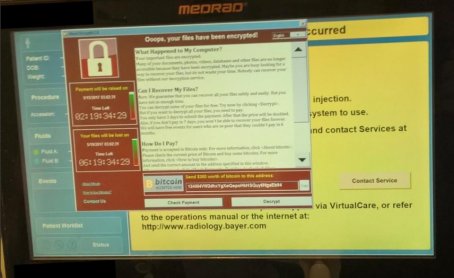

Wannacry sur une console de monitoring du système d’injection pour IRM Medrad de Bayer

L’importante vulnérabilité des dispositifs médicaux revient sur le tapis avec deux récents rapports d’analyses réalisées par WhiteScope et Ponemon Institute.

Des pacemakers extrêmement vulnérables, ce n’est pas une grande première, beaucoup se souviendront encore longtemps de la démonstration du regretté expert néo-zélandais Barnaby Jack qui avait réussi lors d’une conférence pendant le Breackpoint de Melbourne en 2012 à prendre le contrôle d’un pacemaker et lui faire délivrer plusieurs décharges de 830 volts, après avoir déjà vaincu des distributeurs de billets et des pompes à insuline.

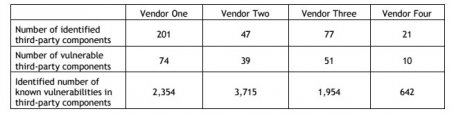

Dans le rapport extrêmement détaillé WhiteScope, les chercheurs Billy Rios et Jonathan Butts ont recensé plus de 8600 vulnérabilités dans les systèmes de 7 pacemakers de 4 fabricants différents !

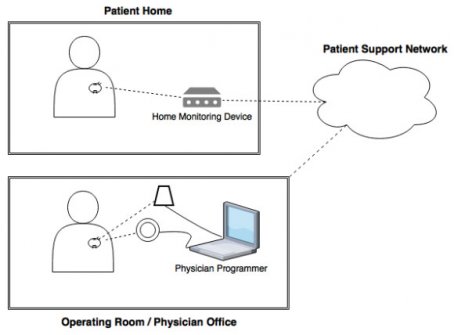

Ils ont passé au peigne fin les différents éléments de l’architecture commune de ces systèmes de stimulateurs cardiaques, à savoir :

- un dispositif médical implanté

- un dispositif de surveillance à domicile

- un stockage de données en mode « cloud » accessible au médecin

- un programmateur permettant au médecin d’effecteur les différents réglages

Pas de prise en compte de la sécurité lors de la conception = un concept à revoir !

Si le terme « security by design » [1] est en vogue aujourd’hui, on peut dire que la conception de ces DM est totalement étrangère à ce principe.

En effet, ce rapport démontre bien que la sécurité n’a pas fait partie du cahier des charges.

Au-delà du fait de s’appuyer sur des systèmes obsolètes et plus supportés, comme Windows XP, des vieilles versions de MontaVista ou encore OS/2. Selon ces deux experts, tout programmateur est capable de reprogrammer n’importe quel pacemaker d’un même fabricant sans aucune authentification. Pas de demande d’authentification au médecin pour utiliser le programmateur et pas de demande d’authentification au programmateur pour se connecter au stimulateur cardiaque. S’il existait une « certification CSPN » pour les dispositifs médicaux, ces constructeurs n’auraient pas la moindre chance…

On ne peut également par dire que ces dispositifs soient « privacy by design » [2] car le numéro de sécurité sociale du patient ainsi que ses antécédents médicaux sont stockés sur des cartes Flash sans aucune solution de chiffrement par le programmateur.

Pour conclure, en cas de perte ou de vol du programmateur, il serait possible de récupérer très facilement les données de santé du patient, ou encore de reprogrammer son pacemaker pour n’importe qui, et donc potentiellement, de mettre sa vie en danger.

De plus les deux chercheurs soulignent le fait qu’ils aient pu se procurer facilement sur eBay des programmateurs sans avoir à justifier d’un statut de praticien de santé.

Selon le rapport publié par Ponemon Institute, 80% des fabricants américains de pacemakers déclarent que ces dispositifs sont « difficiles à sécuriser ». Le motif invoqué est que les ressources disponibles sur ces plateformes sont réduites et ne permettent pas d’implémenter efficacement des mesures de sécurité.

A ce jour, seuls 17% des fabricants ont engagé un processus de sécurisation de leurs dispositifs.

Pour quand le rançongiciel qui vous dira « Vous avez 3 jours pour payer une rançon de 15 bitcoins, sinon j‘arrête votre pacemaker » ?

[1] on pourrait parler de la prise en compte de la sécurité dès la conception, mais de nombreux commerciaux préfèreront vous dire : « Nous, on est full security by design », même si bien souvent, ils n’ont pas la moindre idée de ce que cela peut bien vouloir dire et surtout, ils s’en fichent royalement, ils n’auront fait que vous donner la formule magique qu’ils pensent que vous attendez, avec peut-être même en prime, une solution miracle de protection « anti dark web »… dans ce cas fuyez !!!

[2] deuxième terme de snobisme à la mode, largement utilisé pour indiquer la prise en charge du respect de la confidentialité des données lors de la conception.

Avez-vous apprécié ce contenu ?

A lire également.

L’Occident se fracasse sur Seedance – la cyber face au paradigme de Robin des Bois

24 fév. 2026 - 08:18,

Tribune

-Impossible de le rater si on s’intéresse un minimum aux évolutions de l’IA : le logiciel Seedance(1), IA spécialisée dans la génération de vidéo d’un réalisme époustouflant, déclenche la colère des Majors américaines : Warner, Disney, Netflix, etc.

L’approche Calimero de la filière logicielle : quand un responsable passe à côté des enjeux industriels et regarde le doigt plutôt que la lune

10 fév. 2026 - 08:14,

Tribune

-Je suis tombé sur une interview [1] de très bon niveau sur BFM Business : celle de Michel Paulin, président de la filière Logiciels et solutions numériques de confiance, ancien patron d’OVHcloud et de SFR, sur les rapports entre la souveraineté numérique, le rôle de l’État et de la commande publique...

Pourquoi le parcours patient n’existe pas (encore)

02 fév. 2026 - 21:08,

Tribune

-Le parcours patient est devenu un mot-clé, presque un slogan. Il est omniprésent dans les discours stratégiques, les projets d’établissement et les feuilles de route numériques. Pourtant, dans les hôpitaux, il reste largement invisible. Les patients ressentent des ruptures, des lenteurs, des incohér...

2026 : la fin de l’Espace, du Temps et de la Vie privée

27 jan. 2026 - 08:37,

Tribune

-Cédric Cartau analyse comment le Fichier national automatisé des empreintes génétiques (Fnaeg), initialement conçu pour lutter contre la criminalité sexuelle, est devenu en moins de 30 ans un outil de fichage de masse. En s’appuyant sur l’essor de la recherche par parentèle, il interroge les conséqu...