Publicité en cours de chargement...

Bloquer les scanners à la découverte de votre exposition sur Internet : bonne ou mauvaise idée ?

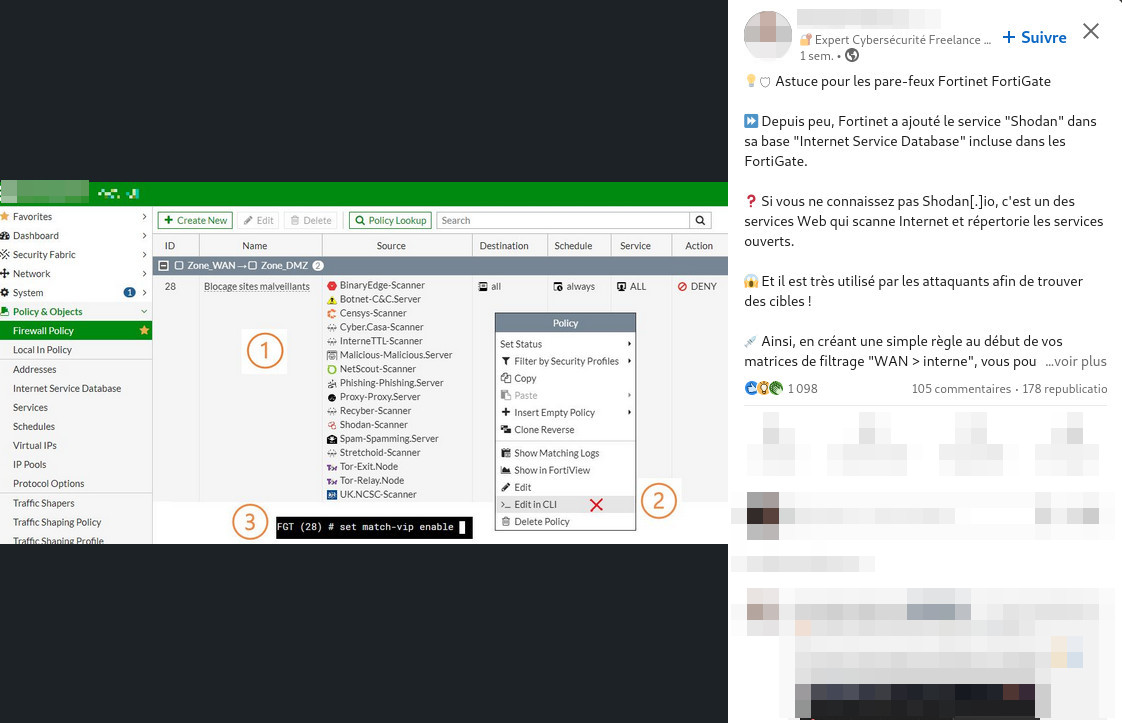

Il semblerait que, pour certains, ces scanners soient vus comme « le mal ». Ils mettent en effet en lumière certains défauts de sécurité, certaines portes ouvertes dans de nombreux systèmes d’information. Alors ces réfractaires à l’idée de regarder la vérité en face se disent qu’il serait pertinent de faire fermer les yeux aux scanners pour éviter qu’ils recensent leurs faiblesses. Un grand constructeur de pares-feux américain « proposerait » désormais de bloquer facilement à ces scanners, et notamment le grand méchant Shodan, l’accès à vos services exposés sur Internet.

Pour commencer, plusieurs scanners, comme Shodan, ne fournissent pas la liste des adresses IP qu’ils utilisent pour effectuer leurs recensements, même s’il est possible de les trouver assez facilement. Il faut bien avoir en tête que cette liste ne sera jamais exhaustive et que passer son temps à coller des rustines sur une chambre à air qui ressemble à une passoire n’est peut être pas la solution la plus efficiente qu’il soit. Surtout que la passoire en question, c’est vous qui l’avez vous-même créée.

Il faut partir du principe que tout ce que l’on expose sur Internet, a une bonne raison de l’être. Le service mis en ligne doit être accessible depuis n’importe où. Si ce n’est pas le cas, il faut peut-être revoir sa façon de penser. Limiter l’accès aux personnes qui en ont vraiment besoin, utiliser un VPN, par exemples.

Article connexe → Au nom du Père, des bits et du cyber-Esprit

Lorsque l’on configure un pare-feu, on crée généralement des règles d’autorisation de flux et on termine par une règle qui indique que tout ce qui n’a pas été précédemment autorisé doit être bloqué. Par principe, quand on commence à créer des règles de blocage dans un pare-feu, ça sous-entend que l’on a raté quelque chose dans sa configuration.

Si j’ouvre l’accès à un service de mon SI à tout le monde et que je pense être tranquille en disant à l’agent de sécurité qui surveille l’entrée, finalement tu laisses rentrer tout le monde sauf les mecs qui ont des baskets blanches avec des semelles rouges et des lacets bleus car ce sont eux qui risquent de poser des problèmes, je ne suis pas certain que ce soit la meilleure idée pour se protéger. Surtout s’il s’agit d’une soirée privée réservée aux membres du club de natation. La consigne à lui donner serait plutôt, laisse uniquement rentrer les membres du club sur présentation de leur carte.

Si j’ai identifié que les utilisateurs de mon service sont uniquement des résidents français, je peux peut-être limiter son accès via géo IP, aux adresses localisées en France.

OK certains attaquants pourront peut-être gagner un peu de temps avec le recensement fait par un scanner tel que Shodan, mais il ne faut pas se leurrer, beaucoup d’attaquants (et pas qu’eux) réalisent leurs propres scans, vous n’avez qu’à jeter un œil à vos logs de pare-feu ou de serveurs exposés sur Internet pour vous en apercevoir.

Donc bloquer des scanners connus ne vous apportera pas grand-chose en termes de sécurité si les services que vous exposez sont vulnérables. En revanche, si vous n’êtes pas en capacité de faire aussi bien que des spécialistes de l’analyse de votre exposition Internet comme Onyphe par exemple, vous risquez de vous pénaliser vous-même en perdant de la visibilité sur ce que vous exposez, même si le dictons dit « pour vivre heureux vivons cachés », et que dans certains cas cela peut se justifier.

Pour revenir sur ce le référencement de certains services de scan ou des nœuds TOR, en réalité, je ne suis pas persuadé que les constructeurs de pares-feux les mettent en avant pour qu’ils soient bloqués, mais plutôt pour permettre de les identifier facilement dans les traces.

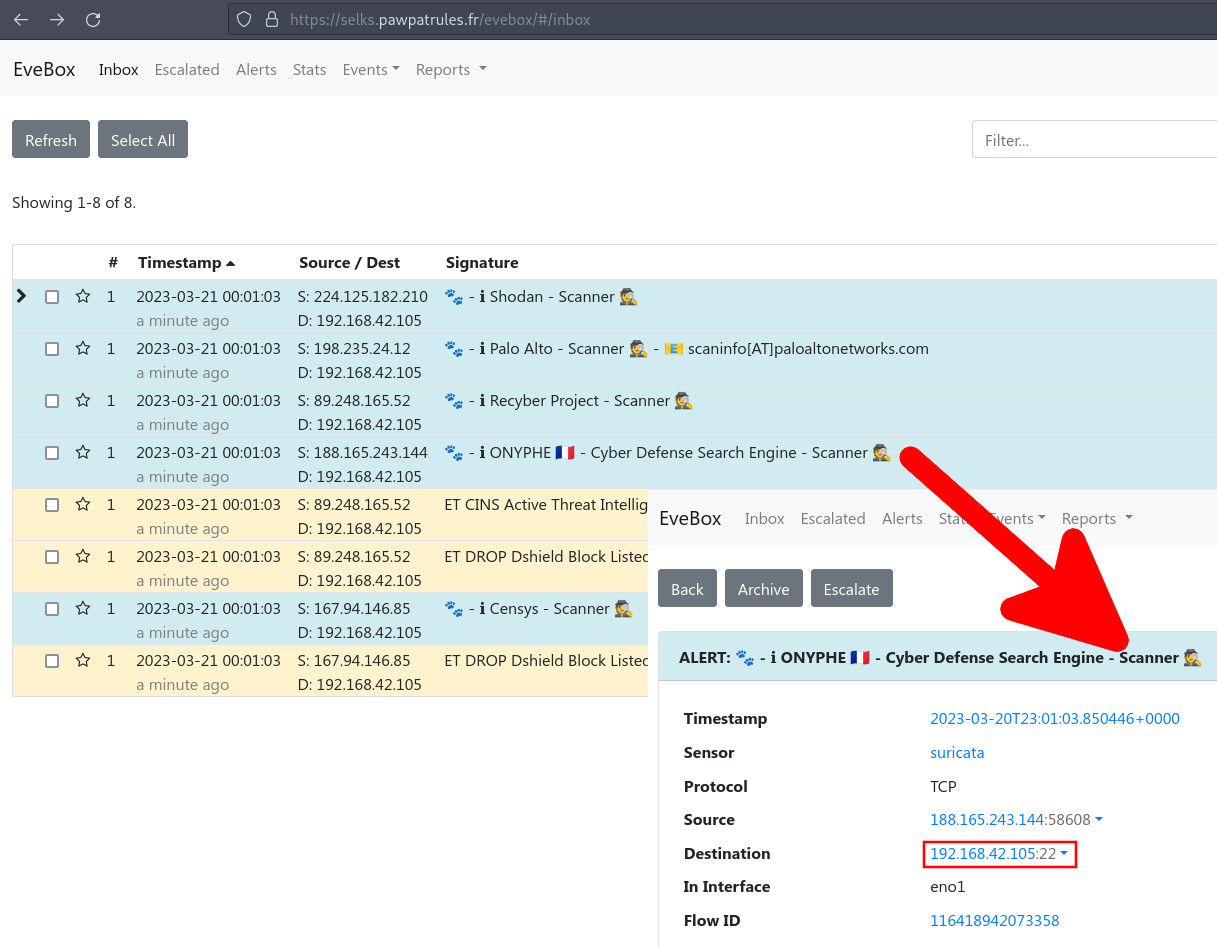

Il peut en revanche être intéressant d’observer les scans qui sont réalisés depuis des outils connus, cela pourra permettre de mettre en avant des services qui n’auraient peut-être plus ou pas lieu d’être exposés. La détection de certains de ces scans peut être faite à l’aide d’une solution basée sur le moteur Suricata [2], telle que SELKS [3,] et des règles proposées au sein du projet Paw Patrules [4].

Dans cet exemple, les règles de détection mettent en avant que le port 22 de la machine dont l’adresse IP est 192.168.42.105 sur mon réseau interne est accessible depuis Internet.

[3] https://www.stamus-networks.com/selks

L'auteur

![]()

Chef de projet sécurité numérique en santé - GCS e-santé Pays de la Loire Charles Blanc-Rolin est également vice-président de l’APSSIS (Association pour la promotion de la Sécurité des Systèmes d'Information de Santé)

Chef de projet sécurité numérique en santé - GCS e-santé Pays de la Loire Charles Blanc-Rolin est également vice-président de l’APSSIS (Association pour la promotion de la Sécurité des Systèmes d'Information de Santé)

Avez-vous apprécié ce contenu ?

A lire également.

L’Occident se fracasse sur Seedance – la cyber face au paradigme de Robin des Bois

24 fév. 2026 - 08:18,

Tribune

-Impossible de le rater si on s’intéresse un minimum aux évolutions de l’IA : le logiciel Seedance(1), IA spécialisée dans la génération de vidéo d’un réalisme époustouflant, déclenche la colère des Majors américaines : Warner, Disney, Netflix, etc.

L’approche Calimero de la filière logicielle : quand un responsable passe à côté des enjeux industriels et regarde le doigt plutôt que la lune

10 fév. 2026 - 08:14,

Tribune

-Je suis tombé sur une interview [1] de très bon niveau sur BFM Business : celle de Michel Paulin, président de la filière Logiciels et solutions numériques de confiance, ancien patron d’OVHcloud et de SFR, sur les rapports entre la souveraineté numérique, le rôle de l’État et de la commande publique...

Pourquoi le parcours patient n’existe pas (encore)

02 fév. 2026 - 21:08,

Tribune

-Le parcours patient est devenu un mot-clé, presque un slogan. Il est omniprésent dans les discours stratégiques, les projets d’établissement et les feuilles de route numériques. Pourtant, dans les hôpitaux, il reste largement invisible. Les patients ressentent des ruptures, des lenteurs, des incohér...

2026 : la fin de l’Espace, du Temps et de la Vie privée

27 jan. 2026 - 08:37,

Tribune

-Cédric Cartau analyse comment le Fichier national automatisé des empreintes génétiques (Fnaeg), initialement conçu pour lutter contre la criminalité sexuelle, est devenu en moins de 30 ans un outil de fichage de masse. En s’appuyant sur l’essor de la recherche par parentèle, il interroge les conséqu...