Publicité en cours de chargement...

Deuxième patch Windows pour la vulnérabilité PrintNighmare : Caramba, encore raté !

Depuis le 29 juin, la saga autour de la vulnérabilité PrintNightmare n’en finit pas de nous étonner par ses rebondissements. Dans un article publié le 5 juillet sur le site de l’APSSIS [1], je tentais de retracer l’histoire de cette vulnérabilité et les cas dans lesquelles elle pouvait être exploitée.

Pour rappel cette vulnérabilité affectant le spouleur d’impression Windows est activement exploitée, de plus, son code d’exploitation a été rendu publique.

Les 6 et 7 juillet, Microsoft a publié des correctifs de sécurité pour différentes versions de Windows :

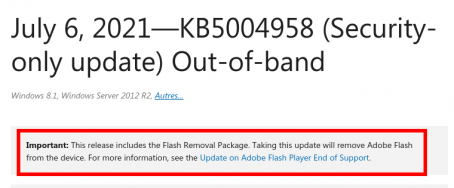

- Windows 8.1 / Server 2012 R2 : KB5004958

- Windows 8 Embeded / Server 2012 : KB5004960

- Windows 7 / Server 2008 R2 : KB5004951 (disponible publiquement au téléchargement)

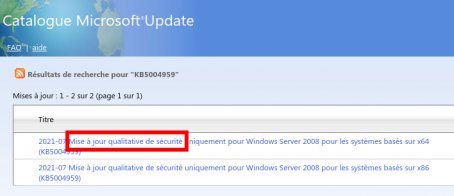

- Windows Server 2008 : KB5004959 (disponible publiquement au téléchargement)

- Windows 10 1607 et Windows Server 2016 : KB5004948

- Windows 10 2004 et supérieurs : KB5004945

- Windows 10 1909 : KB5004946

- Windows 10 1809 (aussi appelée 2019 LTSC) : KB5004947

Le terme de « Mise à jour qualitative de sécurité » peut faire sourire devant la qualité de ce deuxième patch, mais ce sont bien nos SI qui pourraient en pâtir.

Soyons clairs, PrintNightmare, c’est un premier patch raté en juin [2], un chercheur d’une boîte de sécu Chinoise qui répond à son concurrent montrant qu’il arrive à exploiter la vulnérabilité en publiant un POC sur Github, pensant que Microsoft était allé au bout de son correctif. Pas de chance, dans plusieurs cas, la vulnérabilité reste exploitable, en particulier sur les contrôleurs de domaine Active Directory, ou dans des cas de modification de la configuration par défaut.

Histoire de se dédouaner, Microsoft arrive avec une nouvelle CVE [3] et un nouveau patch. Rebelote, Will Dormann du CERT Coordination Center (CERT/CC) annonce que l’exploitation locale reste possible et que seule l’exécution de code arbitraire à distance est corrigée [4]. Puis Benjamin Delpy remet les mains dans le cambouis, et en réalisant les mêmes modifications de configuration, la vulnérabilité redevient exploitable [5]. Microsoft rétorque, il ne faut pas modifier la configuration… Dans ce cas, il ne fallait peut-être pas laisser la possibilité aux administrateurs de le faire non plus…

Certains tentent de surfer sur la vague « PrintNightmare » en annonçant « notre produit vous protège ! ». Mais là encore… raté… [6] Merci le service communication…

L’impact n’est pas anodin, car un attaquant qui aurait compromis un compte utilisateur sur une machine pourrait élever ses privilèges au niveau système…

À noter également, les impacts de ce correctif :

- Après l'installation de ce correctif, les utilisateurs non privilégiés pourront uniquement installer des pilotes d'impression signés sur un serveur d'impression.

- On ne sait pas trop ce que ça vient faire là, mais sur certaines versions de Windows, le correctif embarque la désinstallation de Flash Player, produit qui n’est certes plus supporté et c’est une très bonne chose en matière de sécurité de le désinstaller, mais certains risquent d’avoir des surprises…

Ça risque de faire beaucoup de choses à gérer en peu de temps…

- Suite à l’application du correctif pour les systèmes Windows 10 2004 et supérieurs, de nombreux utilisateurs ont constaté une incompatibilité avec des imprimantes pour étiquettes de marques Zebra et Dymo. Microsoft propose donc un package MSI permettant d’effectuer un retour arrière via GPO [7], que du bonheur !

Pour résumer, il faut faire son analyse de risques, patcher, désactiver le service spouleur d’impression sur les machines qui n’en ont pas besoin, en particulier les DC et vérifier que la clé de registre ci-dessous n’ait pas été implémentée :

[HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindows NTPrintersPointAndPrint]"NoWarningNoElevationOnInstall"

=dword:00000001

Même si ce second patch raté ne semble pas apporter beaucoup de choses de plus que le premier, mise à part pour les DC peut-être, sur lesquels, il serait une mauvaise idée de laisser le spouleur d’impression activé, il y a malgré cela assez peu de chance pour que vous soyez dans un cas où la vulnérabilité soit exploitable si vos machines sont à jour, notamment du patch de juin. Faut-il encore qu’il soit installé...

[1]

[2]

[3]

[4]

[5]

[6]

[7]

Avez-vous apprécié ce contenu ?

A lire également.

L’Occident se fracasse sur Seedance – la cyber face au paradigme de Robin des Bois

24 fév. 2026 - 08:18,

Tribune

-Impossible de le rater si on s’intéresse un minimum aux évolutions de l’IA : le logiciel Seedance(1), IA spécialisée dans la génération de vidéo d’un réalisme époustouflant, déclenche la colère des Majors américaines : Warner, Disney, Netflix, etc.

L’approche Calimero de la filière logicielle : quand un responsable passe à côté des enjeux industriels et regarde le doigt plutôt que la lune

10 fév. 2026 - 08:14,

Tribune

-Je suis tombé sur une interview [1] de très bon niveau sur BFM Business : celle de Michel Paulin, président de la filière Logiciels et solutions numériques de confiance, ancien patron d’OVHcloud et de SFR, sur les rapports entre la souveraineté numérique, le rôle de l’État et de la commande publique...

Pourquoi le parcours patient n’existe pas (encore)

02 fév. 2026 - 21:08,

Tribune

-Le parcours patient est devenu un mot-clé, presque un slogan. Il est omniprésent dans les discours stratégiques, les projets d’établissement et les feuilles de route numériques. Pourtant, dans les hôpitaux, il reste largement invisible. Les patients ressentent des ruptures, des lenteurs, des incohér...

2026 : la fin de l’Espace, du Temps et de la Vie privée

27 jan. 2026 - 08:37,

Tribune

-Cédric Cartau analyse comment le Fichier national automatisé des empreintes génétiques (Fnaeg), initialement conçu pour lutter contre la criminalité sexuelle, est devenu en moins de 30 ans un outil de fichage de masse. En s’appuyant sur l’essor de la recherche par parentèle, il interroge les conséqu...