Publicité en cours de chargement...

Vague de rançongiciels sur la France : les hôpitaux déjouent l’attaque (pour cette fois)

La messagerie reste une porte d’entrée privilégiée pour s’immiscer dans un système d’information, cela demande nettement moins d’efforts à un attaquant, surtout si vous n’avez pas laissé trop de ports ouverts sur vos pares feux et qu’ils n’ont pas trois « releases » de retard.

Après une importante vague de messages de « phishing à la pièce jointe malveillante » aux Etats-Unis qui arrivait tout juste en Europe lorsque je vous en parlais il y a une quinzaine de jours. La France, elle non plus, n’a pas été épargnée. Dans les jours qui ont suivis, deux grosses campagnes de messages accompagnées de pièces jointes jouant le rôle de « dropers » pour le téléchargement du rançongiciel Lukitus (variante de Locky) ont bien arrosé notre pays qui souffrait de la chaleur estivale.

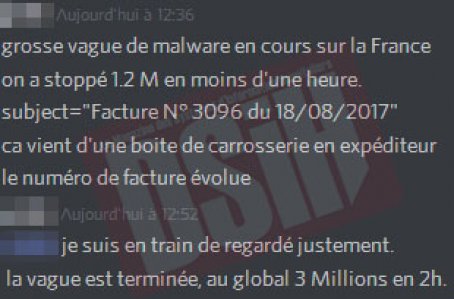

Vendredi 18 août, le temps de midi, je vois passer un premier message qui m’interpelle, puis d’autres, sur un « chat » rassemblant de nombreux acteurs du secteur de l’IT se préoccupant de la sécurité des SI.

Trois millions en deux heures, ce n’est pas rien, tout de même !

Vendredi, le temps de midi, vous noterez que là encore, le créneau est assez bien choisi pour une attaque…

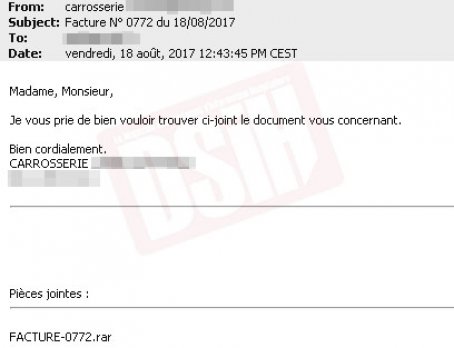

N’ayant rien vu passer dans mon établissement, je décide malgré tout de prévenir mes collègues membres du Forum SIH et voir si de leur côté ils étaient « attaqués ». Bingo, quelques minutes après, plusieurs membres me signalent qu’eux aussi arrêtaient de nombreux messages qui semblaient correspondre à cette description. Certains nous partagent même quelques captures d’écran :

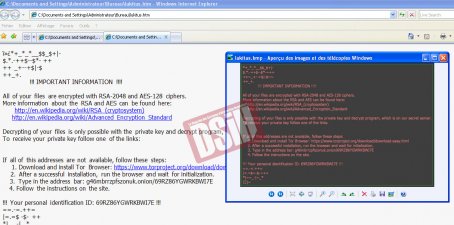

Après récupération d’un échantillon, je découvre qu’il s’agit de Lukitus, nouvelle version de Locky qui a suivi Diablo6, et dont les chercheurs de Malwarebytes avaient annoncé l’arrivée deux jours auparavant.

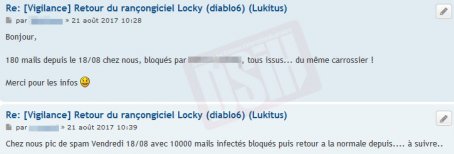

Lundi 21, alors que certains membres établissent un premier bilan de cette vague pour leurs établissements :

C’est à mon tour de voir passer de nouveaux messages arrêtés par notre solution de protection de la messagerie, l’un d’entre eux réussi même à passer à travers les mailles du filet et arriver dans la messagerie d’un utilisateur que l’on a pu prévenir à temps et supprimer avant une potentielle catastrophe.

Il s’avère que nous ne sommes pas les seuls :

Et c’est reparti !

Là encore, Lukitus :

Alors même si des particuliers et des PME ont été affectés, pourquoi nous n’avons pas eu de gros dégâts dans nos établissements de santé ? Pourquoi le CERT de l’ANSSI qui a constaté ces vagues de messages également n’a pas lancé d’alerte ?

Parce que nos utilisateurs sont trop bien sensibilisés et que nous avons tous dans « antivirus » au top ?

Non, tout simplement car la majorité des serveurs SMTP « squattés » par les attaquants pour relayer ces nombreux messages étaient « blacklistés » par plusieurs services de RBL tels que Sorbs, Spamhaus ou Spamcop et que, par conséquent la majorité de ces messages ont été arrêtés par les passerelles anti-spam.

Mais, restons sur nos gardes, ce n’est que partie remise, et de nombreux attaquants sont déjà à l’œuvre pour tenter de nous faire « cracher au bassinet »…

A surveiller de près, l’arrivée toute fraiche du rançongiciel Nuclear (variante de BTCWare), ainsi que Defray découvert par les chercheurs de Proofpoint dans des campagnes très ciblées aux Etats-Unis et au Royaume-Uni, visant en particulier l’éducation et … les établissements de santé !

Avez-vous apprécié ce contenu ?

A lire également.

Un projet de guide sur l’IA en santé soumis à consultation par la HAS et la CNIL

09 mars 2026 - 09:23,

Actualité

- Rédaction, DSIHIssu d’un travail pluridisciplinaire, le projet de guide intitulé « IA en contexte de soins » vise à apporter des éclairages aux professionnels de santé concernant leurs obligations et les bonnes pratiques à adopter. Le document est soumis à consultation publique jusqu’au 16 avril 2026.

La cyber, les bras et le chocolat

09 mars 2026 - 09:00,

Tribune

-S’il est un truc dont l’écosystème cyber ne manque pas (l’écosystème IT aussi, du reste), ce sont les consultants encravatés qui vous expliquent, avec force schémas bien léchés et PowerPoint tout enluminés, qu’il faut aborder la cyber par là, puis par là, avec moult comités Théodule et méthodes perl...

Analyses d'impact RGPD et AI Act, obligations respectives et liens

03 mars 2026 - 07:57,

Tribune

-Parmi les obligations du Règlement Général sur la Protection des Données (RGPD), l'analyse d'impact relative à la protection des données apparaît centrale et également parfois complexe à mettre en œuvre. L'AI Act requiert la réalisation d'une analyse d'impact des systèmes d'IA à haut risque sur les...

Fuite de données chez CEGEDIM – la question des zones à commentaire

02 mars 2026 - 20:10,

Tribune

-Les données de 15 millions[1] de Français auraient été piratées lors d’une attaque survenue il y a plus de deux mois au sein de la société CEGEDIM et de logiciels utilisés par des médecins libéraux. Les grands médias (Le Monde, France Info) en ont fait état, et fait rarissime, même la ministre de la...