Publicité en cours de chargement...

SSI : Quand le problème se trouve entre la chaise et le clavier... de l’informaticien !

Lors de la dernière édition de la RSA Conference qui s’est tenue fin février à San Francisco, la société One Identity a menée une enquête anonyme auprès des participants [1], et les résultats ne vont pas à l’encontre de la vision de Cédric, que je partage totalement.

69 % des personnes interrogées, des professionnels du numérique et de la sécurité peut-on supposer, vu le sujet de la conférence, n’auraient aucun scrupule à accéder à des documents confidentiels si elles disposaient d’un accès illimité au système d’information de l’entreprise. Parmi les informations convoitées, on retrouve : les salaires et les courriels des collègues et de la hiérarchie, notamment. Cet exemple nous rappelle donc l’intérêt de gérer finement les droits utilisateurs et de disposer d’une traçabilité de l’ensemble des accès. Appliqué à la DSI, on voit bien ici, l’intérêt de mettre en place une charte administrateur pour le personnel disposant d’accès privilégiés au SI.

61 % des personnes interrogées, avouent qu’elles partiraient avec des informations sensibles ou ayant une valeur importante si elles étaient amenées à quitter l’entreprise. Limiter l’accès aux périphériques de stockage USB, aux sites de « Cloud » / partage de fichiers en ligne, ainsi qu’aux Webmails s’avère donc judicieux pour limiter les fuites d’informations. Même si certains n’hésiteront pas à « dégainer » leur smartphone pour extraire des informations du SIH, on ne pourra pas vous reprocher de ne pas avoir mis en place les barrières nécessaires pour éviter que des données sensibles s’évaporent facilement dans la nature.

Un tiers des participants à l’enquête affirme que la gestion des accès à privilèges est la tâche opérationnelle la plus difficile, et que les systèmes les plus difficiles à sécuriser, sont les applications « maison » créées en interne ou sur mesure par de petits éditeurs, loin devant l’Active Directory, dont très peu d’administrateurs en ont une réelle maîtrise.

Les trois plus grandes préoccupations en matière de sécurisation dans le cloud, sont, pour les personnes ayant répondu :

- la perte de données

- les attaques externes

- les négligences internes

Combien de serveurs AWS mal configurés ont permis aux attaquants de porter atteinte à l’intégrité, la disponibilité ou encore la confidentialité des données de grandes entreprises ces dernières années / mois ?!?

Les résultats de cette étude, n’ont pas fini de rendre les paranoïaques comme moi, encore plus parano…

Bonne semaine quand même.

[1]

Avez-vous apprécié ce contenu ?

A lire également.

Fuite de données chez CEGEDIM – la question des zones à commentaire

02 mars 2026 - 20:10,

Tribune

-Les données de 15 millions[1] de Français auraient été piratées lors d’une attaque survenue il y a plus de deux mois au sein de la société CEGEDIM et de logiciels utilisés par des médecins libéraux. Les grands médias (Le Monde, France Info) en ont fait état, et fait rarissime, même la ministre de la...

Aligner la stratégie IA avec le projet d’établissement, le projet médical et le SDSI : une exigence de cohérence et de performance

23 fév. 2026 - 19:09,

Tribune

-L’Intelligence Artificielle transforme les organisations, les pratiques professionnelles et les parcours patients. Pourtant, trop d’initiatives émergent encore sous forme d’expérimentations isolées, plutôt que comme la résultante d’une vision stratégique globale. Or, une stratégie IA découle des ori...

Identité numérique en santé : l’application carte Vitale change de dimension

17 fév. 2026 - 00:02,

Actualité

- Rédaction, DSIHLa publication au Journal officiel d’un référentiel dédié à l’usage de l’application carte Vitale comme solution d’authentification à distance introduit une évolution plus stratégique que technique. Jusqu’ici perçue comme la déclinaison mobile de la carte physique, l’application est appelée à deveni...

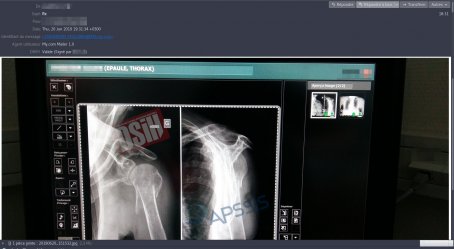

Accès aux dossiers médicaux : attention aux règles d’habilitation !

11 fév. 2026 - 10:26,

Actualité

-Un établissement de santé a encore récemment été sanctionné [1] pour avoir mal configuré les règles d’habilitation de son personnel accédant aux dossiers médicaux.