Publicité en cours de chargement...

SambaCry et MacSpy viennent boucler une folle semaine d’actu sécu !

#WINDOWS

Les utilisateurs Windows et plus particulièrement, les utilisateurs de la suite Office ont été visés par des campagnes de messages non sollicités accompagnés de pièces jointes ayant le rôle de « dropper » téléchargeant un logiciel malveillant, et plus précisément un cheval de Troie en quête de données bancaires. La première campagne portait sur des fichiers au format Powerpoint pour lesquels, même sans activation des macros, le simple survol du lien malicieux lançait le téléchargement de la charge utile :

Seuls les utilisateurs disposant d’une version d’Office 2013 ou 2016 avaient une chance de s’en sortir, à condition qu’ils n’aient pas autorisé l’exécution du contenu bloqué nativement :

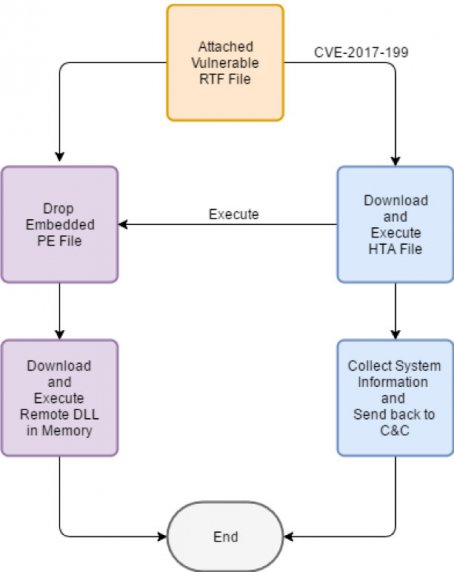

La seconde campagne, plus ciblée a été repérée par les chercheurs de la société Fortinet. Les pièces jointes au format RTF exploitaient une vulnérabilité Office (la CVE-2017-0199 patchée en avril), mais également Windows, pour les utilisateurs ne disposant que de Wordpad pour ouvrir ce type de fichiers, même combat.

Là encore, le fichier jouait le rôle de « dropper » initiant le téléchargement d’un cheval de Troie conçu pour faire de l’exfiltration de données.

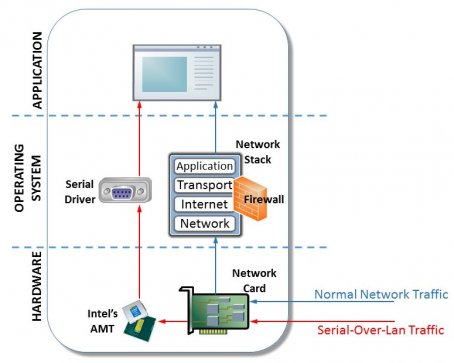

Pour continuer sur Windows, la vulnérabilité corrigée par le constructeur de processeurs Intel le mois dernier, fait déjà le bonheur du groupe Platinum qui avait déjà sévit il y a quelques mois en Asie. La vulnérabilité exploitée, permet d’exfiltrer des documents de la machine infectée sans aucun contrôle par le système (le trafic serial over lan représenté en rouge sur le schéma ci-dessous), en évitant donc d’être intercepté par le pare-feu applicatif et une éventuelle détection par un antivirus… #NIVUNICONNU

#LINUX

La vulnérabilité Samba CVE-2017-7494, cousine de la MS17-010 sur Windows (largement exploitée par Wannacry et Adylkuzz), récemment corrigée dans la plupart des distributions Linux se voit à son tour exploitée par le logiciel malveillant SambaCry. Tout comme pour Adylkuzz sur les systèmes Windows, là encore, le but est de générer et faire transiter la crypto monnaie Monero. Pour résumer, si vous avez dans votre SI un serveur Linux non patché et avec le protocole samba ouvert vers l’extérieur, il y a de grande chance que celui soit exploité pour faire transiter de l’argent sale.

Le « minage » de crypto monnaie étant une activité lucrative et très tendance, les boitiers Raspberry Pi se voient eux aussi visés par un trojan Linux détecté par l’éditeur d’« antivi-Russe » Dr Web. Le logiciel malveillant s’immiscerait dans les boitiers dont le mot de passe constructeur n’a pas été modifié, par le biais du port SSH accessible depuis l’extérieur.

#MAC

Adeptes du Mac, ne désespérez pas, il y en a pour vous aussi, MacSpy (un cheval de Troie « super espion ») et MacRansom (un rançongiciel chiffrant) sont proposés en mode « Malware-as-a-Service » sur le réseau TOR.

#IOT

Le matériel, et notamment les routeurs WiMAX ne sont, eux non plus, pas épargnés. Une importante vulnérabilité dans le processus d’authentification sur l’interface d’administration Web a été découverte sur plusieurs routeurs Huawei, ZyXEL, GreenPacket, MADA et ZTE. Et malheureusement, pas de patch de prévu, seul moyen de contournement possible, restreindre l’accès à l’interface d’admin.

La palme ira au constructeur Foscam, spécialisé dans les caméras IP, qui, aussi peu préoccupé par la sécurité que les constructeurs de Pacemakers, intègre le mot de passe d’administration de ses caméras en dure dans le firmware et donc non modifiable par les utilisateurs (le top du top en matière de mauvaises pratiques), comme le précise un récent rapport de l’éditeur F-Secure.

L’application des mises à jour et le bon sens, sont une fois de plus, de rigueur…

Avez-vous apprécié ce contenu ?

A lire également.

Imprivata lance Agentic Identity Management pour sécuriser et gouverner les agents IA dans le secteur de la santé

11 mars 2026 - 09:52,

Communiqué

- ImprivataImprivata, fournisseur leader de solutions de gestion des identités et des accès pour le secteur de la santé et les industries critiques, vient de dévoiler Agentic Identity Management, de nouvelles capacités conçues pour sécuriser et gouverner les agents IA dans les environnements de soins de santé ...

Un projet de guide sur l’IA en santé soumis à consultation par la HAS et la CNIL

09 mars 2026 - 09:23,

Actualité

- Rédaction, DSIHIssu d’un travail pluridisciplinaire, le projet de guide intitulé « IA en contexte de soins » vise à apporter des éclairages aux professionnels de santé concernant leurs obligations et les bonnes pratiques à adopter. Le document est soumis à consultation publique jusqu’au 16 avril 2026.

La cyber, les bras et le chocolat

09 mars 2026 - 09:00,

Tribune

-S’il est un truc dont l’écosystème cyber ne manque pas (l’écosystème IT aussi, du reste), ce sont les consultants encravatés qui vous expliquent, avec force schémas bien léchés et PowerPoint tout enluminés, qu’il faut aborder la cyber par là, puis par là, avec moult comités Théodule et méthodes perl...

Analyses d'impact RGPD et AI Act, obligations respectives et liens

03 mars 2026 - 07:57,

Tribune

-Parmi les obligations du Règlement Général sur la Protection des Données (RGPD), l'analyse d'impact relative à la protection des données apparaît centrale et également parfois complexe à mettre en œuvre. L'AI Act requiert la réalisation d'une analyse d'impact des systèmes d'IA à haut risque sur les...