Publicité en cours de chargement...

Ragnar Locker : des attaquants puissants et novateurs

D’après le site Malware Wiki, le rançongiciel Ragnar Locker aurait fait son apparition à la fin du mois de décembre 2019 [2].

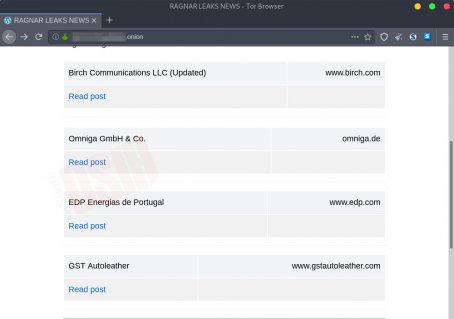

Qui dit rançongiciel récent, dit également exfiltration de données en plus du chiffrement. Début avril, c’est le géant de l’énergie portugais EDP (Energias de Portugal) qui en faisait les frais [3] avec plus de 10 To de données exfiltrés et une demande de rançon de 1580 Bitcoins, soit environ 11 millions de Dollars au moment des faits !Pour prouver que l’exfiltration a bien était réalisée, au-delà de captures d’écran des dossiers et fichiers dérobés, les attaquants derrière Ragnar mettent à disposition quelques fichiers sur leur site accessible depuis le réseau Tor et notamment un fichier contenant de nombreuses informations sur les employés ou encore une procédure de gestion de crise du groupe :

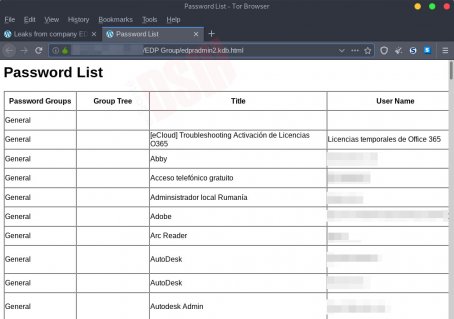

Ou encore l’export au format HTML d’une base de données Keepass d’un administrateur, contenant près de 3750 mots de passe, dont la majorité est assez « faible » et certains toujours d’actualité :

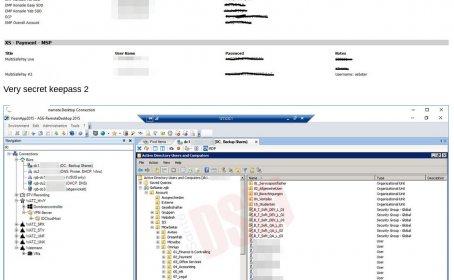

Les attaquants ont également publié des informations relatives à d’autres victimes ainsi que des captures d’écran montrant qu’ils se « promènent » dans leurs SI…

#PLACEÀLINNOVATION

Dans un récent article publié par les chercheurs de SophosLabs [4], nous pouvons découvrir une méthode novatrice employée par ces attaquants adeptes de Cobalt Strike, pour contourner les solutions Endpoint. Après avoir exploité un serveur RDP exposé sur Internet et pris la main sur les contrôleurs de domaines Active Directory, ils utilisent des GPO pour déployer de façon silencieuse un package MSI de 122 Mo jouant le rôle de Payload. Il s’appuie alors sur la virtualisation, en déployant sur les machines victimes une vielle version de VirtualBox, ainsi qu’une appliance Windows XP dans le répertoire « C:\Program Files (x86)\VirtualAppliances » afin d’exécuter sa charge malveillante (vrun.exe), le rançongiciel, placé à la racine du lecteur C:\, puis s’immisce sur la machine hôte via un partage réseau créé à cet effet.

À noter également que dans son processus de déploiement, comme d’autres rançongiciels modernes, il tente également d’arrêter un maximum de services (antivirus, sauvegardes, bases de données…) et de supprimer les sauvegardes Windows de type Shadow Copy. Pour plus d’informations, sur ce rançongiciel, je vous recommande également de jeter un œil au blog d’Andrew Ivanov [5].

C’est vraiment dommage que les auteurs de Ragnar Locker ne se lancent pas dans le développement d’un DPI ou d’une GAM, ils auraient apparemment beaucoup de choses à apporter...

[2] https://malware.wikia.org/wiki/Ragnar_Locker

[5] https://id-ransomware.blogspot.com/2020/02/ragnarlocker-ransomware.html

Avez-vous apprécié ce contenu ?

A lire également.

L’Occident se fracasse sur Seedance – la cyber face au paradigme de Robin des Bois

24 fév. 2026 - 08:18,

Tribune

-Impossible de le rater si on s’intéresse un minimum aux évolutions de l’IA : le logiciel Seedance(1), IA spécialisée dans la génération de vidéo d’un réalisme époustouflant, déclenche la colère des Majors américaines : Warner, Disney, Netflix, etc.

L’approche Calimero de la filière logicielle : quand un responsable passe à côté des enjeux industriels et regarde le doigt plutôt que la lune

10 fév. 2026 - 08:14,

Tribune

-Je suis tombé sur une interview [1] de très bon niveau sur BFM Business : celle de Michel Paulin, président de la filière Logiciels et solutions numériques de confiance, ancien patron d’OVHcloud et de SFR, sur les rapports entre la souveraineté numérique, le rôle de l’État et de la commande publique...

Pourquoi le parcours patient n’existe pas (encore)

02 fév. 2026 - 21:08,

Tribune

-Le parcours patient est devenu un mot-clé, presque un slogan. Il est omniprésent dans les discours stratégiques, les projets d’établissement et les feuilles de route numériques. Pourtant, dans les hôpitaux, il reste largement invisible. Les patients ressentent des ruptures, des lenteurs, des incohér...

2026 : la fin de l’Espace, du Temps et de la Vie privée

27 jan. 2026 - 08:37,

Tribune

-Cédric Cartau analyse comment le Fichier national automatisé des empreintes génétiques (Fnaeg), initialement conçu pour lutter contre la criminalité sexuelle, est devenu en moins de 30 ans un outil de fichage de masse. En s’appuyant sur l’essor de la recherche par parentèle, il interroge les conséqu...