Publicité en cours de chargement...

Un budget en R&D apparemment supérieur pour les attaquants que chez les éditeurs de logiciels : difficile pour nous de lutter

Alors que de nombreuses applications métiers, dites « professionnelles », imposent l’attribution des privilèges d’administration Windows pour fonctionner ainsi que la désactivation du pare-feu et permettent l’utilisation d’un navigateur Web avec 12 versions de retard ou le stockage des mots de passe en clair dans la base de données ou dans des fichiers de log, les derniers rançongiciels et chevaux de Troie mis en exergue cette année sont de véritables pépites d’ingénierie logicielle.

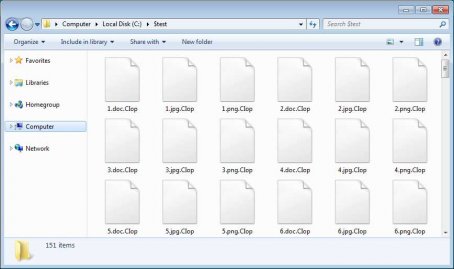

CryptoMix Clop

Le rançongiciel dont a récemment été victime le CHU de Rouen [1], et qui chiffre les fichiers avec des extensions du type .Clop ou (C majuscule), a fait ses premières apparitions fin février de cette année.

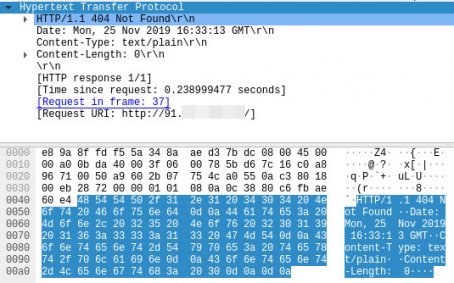

D’après le rapport publié par l’Anssi le 22 novembre [2], il semble être majoritairement distribué via des campagnes de phishing de masse et s’appuyer notamment sur la vulnérabilité FlawedAmmyy [3], une porte dérobée découverte en 2016 dans le logiciel de contrôle à distance Ammyy Admin. Des serveurs de commande et de contrôle s’appuyant sur l’outil de pentest Cobalt Strike sont également utilisés, basés notamment en Ukraine.

Des exécutables signés avec des certificats pour apparaître comme légitimes produisent l’arrêt des services Windows de différents antivirus ainsi que des systèmes de gestion de bases de données et de logiciels de sauvegarde [4] de même que la suppression des copies cachées de Windows (Volume Shadow Copies) permettant la réparation automatique fournie avec le système d’exploitation. Dans ses versions les plus récentes, la modification de plusieurs clés de registre [5] désactive Windows Defender, Microsoft Security Essentials sur les systèmes Windows vétustes et la solution Malwarebytes Anti-Ransomware sont désinstallés, le tout, si possible, avec un compte administrateur du domaine s’il réussit à compromettre l’annuaire Active Directory afin de se déployer massivement sur le SI.

Emotet

Le cheval de Troie Emotet, dont le CHU de Montpellier a été victime cette année [6], lui aussi distribué en masse par courriels, s’appuie également sur l’annuaire Active Directory pour se répandre sur l’ensemble du SI. Il récupère des informations de connexion, des coordonnées bancaires (son but ultime), mais aussi des contacts qu’il peut trouver dans les courriels, histoire d’en faire bénéficier les copains.

BitPaymer/FriedEx/IEncrypt

Dans un rapport publié le mois dernier [7], l’Anssi revient sur le rançongiciel connu sous les noms de BitPaymer, FriedEx ou encore IEncrypt qui a touché plusieurs hôpitaux écossais au mois d’août 2017. Il est distribué via de fausses mises à jour de Flash Player ou de Google Chrome sur des sites légitimes qui ont été compromis ou par le biais de connexions RDP peu ou pas protégées.

Lors de son chargement, le malware vérifie l’existence du fichier « C:\\aaa_TouchMeNot_.txt » afin de s’assurer de ne pas s’exécuter au sein de l’environnement d’émulation de Windows Defender. La création d’un tel fichier pourrait d’ailleurs permettre de protéger les machines de ce type d’attaques.

Ryuk, le retour !

Le rançongiciel Ryuk est de retour, et si, comme aux Assises de la sécurité des systèmes d’information, un prix de l’innovation devait être décerné aux attaquants, je pense qu’il aurait sa place parmi les lauréats.

Il analyse le cache ARP pour trouver des adresses IP de machines présentes dans des réseaux locaux, « 10. », « 172.16. » ou « 192.168. » par exemple, afin de connaître les réseaux accessibles avant d’en scanner toutes les adresses une par une et d’identifier un maximum de victimes.

Cerise sur le gâteau, il est capable de réveiller toutes les machines éteintes connectées au réseau grâce au protocole Wake on Lan !

Je l’avoue, je suis fan !

Si l’on consacrait ne serait-ce que le dixième de l’énergie dépensée par ces attaquants à réaliser de bonnes actions, je crois que notre monde serait bien meilleur.

[1] https://twitter.com/malwrhunterteam/status/1197084962895347712

[2] https://www.cert.ssi.gouv.fr/uploads/CERTFR-2019-CTI-009.pdf

[3] https://attack.mitre.org/software/S0381/

[6] https://sfrpresse.sfr.fr/article/d2269a8b-66ce-46be-a4f4-5e654a34a087

[7] https://www.cert.ssi.gouv.fr/uploads/CERTFR-2019-CTI-006.pdf

Avez-vous apprécié ce contenu ?

A lire également.

L’Occident se fracasse sur Seedance – la cyber face au paradigme de Robin des Bois

24 fév. 2026 - 08:18,

Tribune

-Impossible de le rater si on s’intéresse un minimum aux évolutions de l’IA : le logiciel Seedance(1), IA spécialisée dans la génération de vidéo d’un réalisme époustouflant, déclenche la colère des Majors américaines : Warner, Disney, Netflix, etc.

L’approche Calimero de la filière logicielle : quand un responsable passe à côté des enjeux industriels et regarde le doigt plutôt que la lune

10 fév. 2026 - 08:14,

Tribune

-Je suis tombé sur une interview [1] de très bon niveau sur BFM Business : celle de Michel Paulin, président de la filière Logiciels et solutions numériques de confiance, ancien patron d’OVHcloud et de SFR, sur les rapports entre la souveraineté numérique, le rôle de l’État et de la commande publique...

Pourquoi le parcours patient n’existe pas (encore)

02 fév. 2026 - 21:08,

Tribune

-Le parcours patient est devenu un mot-clé, presque un slogan. Il est omniprésent dans les discours stratégiques, les projets d’établissement et les feuilles de route numériques. Pourtant, dans les hôpitaux, il reste largement invisible. Les patients ressentent des ruptures, des lenteurs, des incohér...

2026 : la fin de l’Espace, du Temps et de la Vie privée

27 jan. 2026 - 08:37,

Tribune

-Cédric Cartau analyse comment le Fichier national automatisé des empreintes génétiques (Fnaeg), initialement conçu pour lutter contre la criminalité sexuelle, est devenu en moins de 30 ans un outil de fichage de masse. En s’appuyant sur l’essor de la recherche par parentèle, il interroge les conséqu...