Publicité en cours de chargement...

Le secteur de la santé : toujours une cible de choix pour les cybercriminels ?

Chose déroutante, ce rapport indique également que 95 % des établissements de santé ont reçu des messages frauduleux provenant d’adresses expéditrices usurpant leurs propres noms de domaines, afin de faire croire qu’il s’agissait de messages internes. Des messages qui pourraient être arrêtés par un filtrage smtp ou une vérification SPF [2], un thème que j’aborde, dans un dossier complet sur la sécurisation de la messagerie dans le dernier numéro de DSIH Magazine [3] (Page 60 & 61).

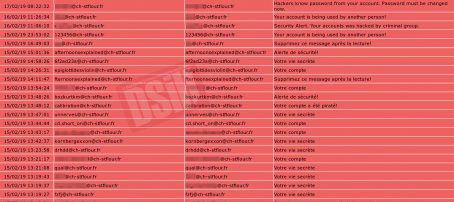

Ci-dessus, quelques exemples de tentatives d’envois de messages usurpant le nom de domaine de mon établissement, arrêtés grâce à l’utilisation du mécanisme SPF

L’usurpation des noms de domaines des établissements a également servie à tenter de piéger des patients et des partenaires commerciaux, toujours selon ce même rapport qui indique notamment que 45 % des courriels envoyés au quatrième trimestre 2018 par des domaines appartenant à des établissements de santé apparaissaient comme suspects.

Des usurpations, oui, mais pas que !

Nous constatons régulièrement des messages en provenance de messageries légitimes d’établissements de santé qui ont été piratées [4], dans le but d’obtenir l’accès à de nouvelles boîtes légitimes afin d’atteindre encore et toujours plus de victimes potentielles.

Une autre méthode évoquée dans ce rapport, est celle du typosquatting sur les noms de domaines des établissements. La attaquants déposent des noms de domaines très proches des noms originaux dans le but de se faire passer là encore pour un établissement légitimes, en enregistrant par exemple un nom de domaine du type m0n-ch.fr pour mon-ch.fr.

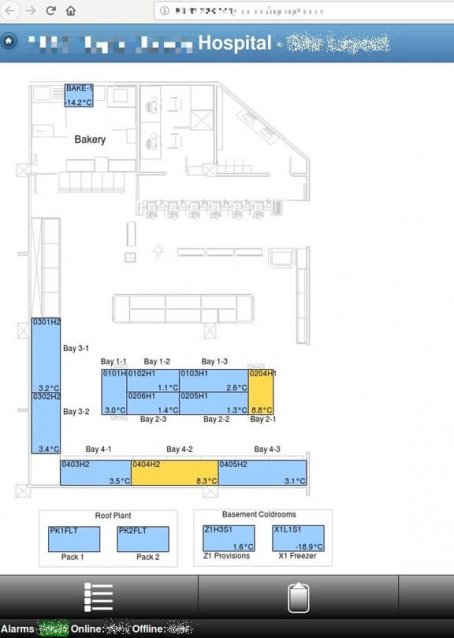

Si la messagerie reste sûrement la porte d’entrée la plus prisée pour tenter de s’introduire dans un système d’information, les chercheurs du laboratoire Safety Detective, ont récemment publié un rapport [5] indiquant que plusieurs hôpitaux utilisaient des systèmes de supervision de températures, vulnérables, exposés sur Internet et accessibles à tous en HTTP avec des mots de passe par défaut, du type 1234. Du pain béni pour les attaquants !

Les chercheurs indiquent qu’ils ont pu facilement interagir avec le système, modifier des valeurs et supprimer des alarmes, simplement depuis un navigateur Web.

Pour rappel, l’achèvement à 100 % du plan d’action SSI décrit dans l’instruction 309 de la DSSIS [6] fait partie des prérequis à atteindre dans le programme Hop’en, dont l’instruction précisant sa mise en œuvre a été mise en ligne le 15 février [7].

[1] https://www.proofpoint.com/sites/default/files/gtd-pfpt-us-tr-healthcare-email-fraud-report.pdf

[2] https://fr.wikipedia.org/wiki/Sender_Policy_Framework

[3] /article/3231/a-la-une-de-dsih-fevrier-l-ia-a-la-conquete-de-la-sante.html

[4] https://www.forum-sih.fr/viewtopic.php?f=5&t=1103

[5] https://www.safetydetective.com/blog/rdm-report/

[6] http://circulaire.legifrance.gouv.fr/pdf/2016/11/cir_41533.pdf

[7] http://circulaire.legifrance.gouv.fr/pdf/2019/02/cir_44396.pdf

Avez-vous apprécié ce contenu ?

A lire également.

L’Occident se fracasse sur Seedance – la cyber face au paradigme de Robin des Bois

24 fév. 2026 - 08:18,

Tribune

-Impossible de le rater si on s’intéresse un minimum aux évolutions de l’IA : le logiciel Seedance(1), IA spécialisée dans la génération de vidéo d’un réalisme époustouflant, déclenche la colère des Majors américaines : Warner, Disney, Netflix, etc.

L’approche Calimero de la filière logicielle : quand un responsable passe à côté des enjeux industriels et regarde le doigt plutôt que la lune

10 fév. 2026 - 08:14,

Tribune

-Je suis tombé sur une interview [1] de très bon niveau sur BFM Business : celle de Michel Paulin, président de la filière Logiciels et solutions numériques de confiance, ancien patron d’OVHcloud et de SFR, sur les rapports entre la souveraineté numérique, le rôle de l’État et de la commande publique...

Pourquoi le parcours patient n’existe pas (encore)

02 fév. 2026 - 21:08,

Tribune

-Le parcours patient est devenu un mot-clé, presque un slogan. Il est omniprésent dans les discours stratégiques, les projets d’établissement et les feuilles de route numériques. Pourtant, dans les hôpitaux, il reste largement invisible. Les patients ressentent des ruptures, des lenteurs, des incohér...

2026 : la fin de l’Espace, du Temps et de la Vie privée

27 jan. 2026 - 08:37,

Tribune

-Cédric Cartau analyse comment le Fichier national automatisé des empreintes génétiques (Fnaeg), initialement conçu pour lutter contre la criminalité sexuelle, est devenu en moins de 30 ans un outil de fichage de masse. En s’appuyant sur l’essor de la recherche par parentèle, il interroge les conséqu...