Publicité en cours de chargement...

On ne nous dit pas tout !

Mauvaises pratiques, collecte d’informations sans consentement, laissées volontairement, éventuels accords avec des états… Sans vouloir jouer les « complotistes », il ne faut pas non plus être trop Candide.

Dans le domaine de la sécurité des systèmes d’information, nombreux sont les éditeurs qui tentent au maximum de mettre la poussière sous le tapis.

#FERMEZLESVOLETSDEVOSWINDOWS

Microsoft n’est pas le dernier dans ce domaine, tout le monde se souvient de la propagation massive du rançongiciel Wannacry, exploitant la vulnérabilité MS17-010 sur le protocole SMB V1 de Windows corrigée en mars et pour laquelle Microsoft a sorti en urgence de ses tiroirs des mises à jour de sécurité pour plusieurs systèmes qui n’étaient plus supportés depuis plusieurs années, dont Windows XP et 2003 Server.

Avec les publications qui « vont bon train » en ce moment, par le (ou les) mystérieux , d’outils d’espionnage de la NSA exploitant de nombreuses vulnérabilités logiciels. Le géant américain a publié dans son dernier « patch Tuesday » des rustines pour par moins de 96 vulnérabilités dont 3 qui étaient exploitées par la NSA.

Après EternalBlue (MS17-010), je suppose que Microsoft a jugé ses 3 « exploits » (EsteemAudit qui cible RDP, ExplodingCan visant IIS 6.0 et EnglishmanDentist qui s’infiltre dans Exchange) et certaines autres vulnérabilités assez importants pour publier là encore des mises à jour pour XP et 2003…

Vous pouvez retrouver les détails ces différents patchs dans .

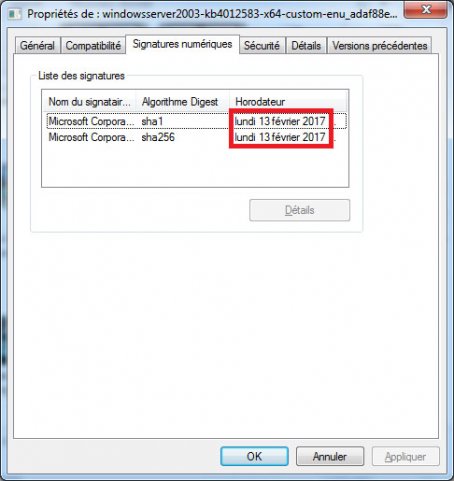

Si on regarde de plus près, comme pour les patchs sortis en urgence lors de la vague « Wannacry », certains patchs que l’on vient tout juste de nous servir, sont en fait sortis du four au mois de février dernier.

Le grand chef Microsoft va-t-il continuer longtemps à conserver dans son garde-manger des patchs pour les « exploits » qui ne sont pas encore annoncés publiquement et nous les servir au fur et à mesure que les vulnérabilités vont être annoncées publiquement ?

Ces « patchs » servis sur un plateau, nous n’avons plus qu’à aller les picorer pour colmater les fuites sur nos vieux serveurs. Je pense vraiment que si un éditeur comme Microsoft a pris la peine de publier une nouvelle fois des patchs pour XP et 2003, c’est que ça ne sent vraiment pas très bon…

Nous apprendrons sans doute l’année prochaine que ces vulnérabilités sont déjà exploitées depuis un bon moment par d’autres personnes que les membres de la NSA…

Les nombreux dispositifs médicaux s’appuyant sur Windows XP seront-ils eux aussi patchés ? C’est moins sûr… Le niveau de criticité de ces appareils ne fait qu’accroitre.

#LACNILSANCTIONNEDANSLASANTÉ

Dans le secteur de la santé, on ne nous dit pas toujours tout non plus, et le secret médical, n’est pas toujours un argument recevable. Un cabinet dentaire a reçu de la CNIL, une sanction pécuniaire de 10 000€ pour non-respect du droit d’accès et non coopération avec la CNIL. Le cabinet a tout simplement refusé à un patient, l’accès à son dossier. Après réception d’une plainte en novembre 2015 et une mise en demeure pour laquelle elle n’a reçu aucune réponse, la CNIL a décidée de sanctionner le responsable du traitement. Dans un sur le sujet, la Commission rappelle les obligations des professionnels de santé. Elle en a par ailleurs profité pour publier une .

#LASANTÉ1ERSECTEURATTAQUÉ

Selon un , la santé arriverait en tête des secteurs les plus ciblés par les attaques cyber sur le premier trimestre 2017, avec 164 menaces constatés pour 1000 périphériques, comme le souligne l’éditeur de cette plateforme de détection automatisée des menaces dans son .

#NOUVELLEGLISSADESURLABANQUISE

Après une au début du mois, le pingouin est victime d’une nouvelle glissade. La société Qualys a annoncée le 19 juin, une nouvelle vulnérabilité baptisée ()affectant Linux, OpenBSD, NetBSD, FreeBSD et Solaris. Les chercheurs ont trouvé sept façons d’exploiter cette faille avant d’aider les différents éditeurs à la corriger.

Là encore la bonne pratique est évidemment de patcher rapidement. Mais combien d’objets connectés, de matériels « réseau » ou de dispositifs médicaux avec une distribution embarquée ne verront jamais de correctifs de sécurité ?

Au boulot, il y a des mises à jour qui nous attendent !

Avez-vous apprécié ce contenu ?

A lire également.

L’Occident se fracasse sur Seedance – la cyber face au paradigme de Robin des Bois

24 fév. 2026 - 08:18,

Tribune

-Impossible de le rater si on s’intéresse un minimum aux évolutions de l’IA : le logiciel Seedance(1), IA spécialisée dans la génération de vidéo d’un réalisme époustouflant, déclenche la colère des Majors américaines : Warner, Disney, Netflix, etc.

L’approche Calimero de la filière logicielle : quand un responsable passe à côté des enjeux industriels et regarde le doigt plutôt que la lune

10 fév. 2026 - 08:14,

Tribune

-Je suis tombé sur une interview [1] de très bon niveau sur BFM Business : celle de Michel Paulin, président de la filière Logiciels et solutions numériques de confiance, ancien patron d’OVHcloud et de SFR, sur les rapports entre la souveraineté numérique, le rôle de l’État et de la commande publique...

Pourquoi le parcours patient n’existe pas (encore)

02 fév. 2026 - 21:08,

Tribune

-Le parcours patient est devenu un mot-clé, presque un slogan. Il est omniprésent dans les discours stratégiques, les projets d’établissement et les feuilles de route numériques. Pourtant, dans les hôpitaux, il reste largement invisible. Les patients ressentent des ruptures, des lenteurs, des incohér...

2026 : la fin de l’Espace, du Temps et de la Vie privée

27 jan. 2026 - 08:37,

Tribune

-Cédric Cartau analyse comment le Fichier national automatisé des empreintes génétiques (Fnaeg), initialement conçu pour lutter contre la criminalité sexuelle, est devenu en moins de 30 ans un outil de fichage de masse. En s’appuyant sur l’essor de la recherche par parentèle, il interroge les conséqu...