Publicité en cours de chargement...

8600 vulnérabilités dans des pacemakers : record à battre !

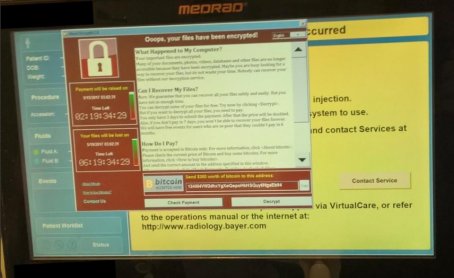

Wannacry sur une console de monitoring du système d’injection pour IRM Medrad de Bayer

L’importante vulnérabilité des dispositifs médicaux revient sur le tapis avec deux récents rapports d’analyses réalisées par WhiteScope et Ponemon Institute.

Des pacemakers extrêmement vulnérables, ce n’est pas une grande première, beaucoup se souviendront encore longtemps de la démonstration du regretté expert néo-zélandais Barnaby Jack qui avait réussi lors d’une conférence pendant le Breackpoint de Melbourne en 2012 à prendre le contrôle d’un pacemaker et lui faire délivrer plusieurs décharges de 830 volts, après avoir déjà vaincu des distributeurs de billets et des pompes à insuline.

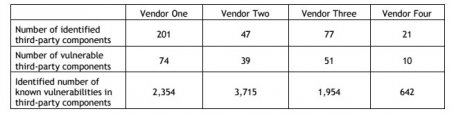

Dans le rapport extrêmement détaillé WhiteScope, les chercheurs Billy Rios et Jonathan Butts ont recensé plus de 8600 vulnérabilités dans les systèmes de 7 pacemakers de 4 fabricants différents !

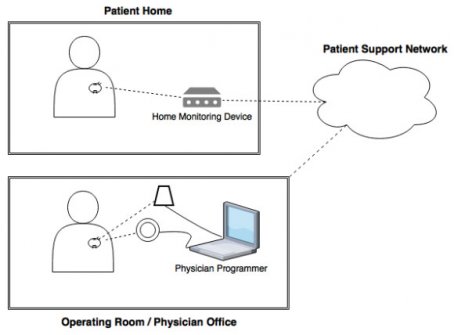

Ils ont passé au peigne fin les différents éléments de l’architecture commune de ces systèmes de stimulateurs cardiaques, à savoir :

- un dispositif médical implanté

- un dispositif de surveillance à domicile

- un stockage de données en mode « cloud » accessible au médecin

- un programmateur permettant au médecin d’effecteur les différents réglages

Pas de prise en compte de la sécurité lors de la conception = un concept à revoir !

Si le terme « security by design » [1] est en vogue aujourd’hui, on peut dire que la conception de ces DM est totalement étrangère à ce principe.

En effet, ce rapport démontre bien que la sécurité n’a pas fait partie du cahier des charges.

Au-delà du fait de s’appuyer sur des systèmes obsolètes et plus supportés, comme Windows XP, des vieilles versions de MontaVista ou encore OS/2. Selon ces deux experts, tout programmateur est capable de reprogrammer n’importe quel pacemaker d’un même fabricant sans aucune authentification. Pas de demande d’authentification au médecin pour utiliser le programmateur et pas de demande d’authentification au programmateur pour se connecter au stimulateur cardiaque. S’il existait une « certification CSPN » pour les dispositifs médicaux, ces constructeurs n’auraient pas la moindre chance…

On ne peut également par dire que ces dispositifs soient « privacy by design » [2] car le numéro de sécurité sociale du patient ainsi que ses antécédents médicaux sont stockés sur des cartes Flash sans aucune solution de chiffrement par le programmateur.

Pour conclure, en cas de perte ou de vol du programmateur, il serait possible de récupérer très facilement les données de santé du patient, ou encore de reprogrammer son pacemaker pour n’importe qui, et donc potentiellement, de mettre sa vie en danger.

De plus les deux chercheurs soulignent le fait qu’ils aient pu se procurer facilement sur eBay des programmateurs sans avoir à justifier d’un statut de praticien de santé.

Selon le rapport publié par Ponemon Institute, 80% des fabricants américains de pacemakers déclarent que ces dispositifs sont « difficiles à sécuriser ». Le motif invoqué est que les ressources disponibles sur ces plateformes sont réduites et ne permettent pas d’implémenter efficacement des mesures de sécurité.

A ce jour, seuls 17% des fabricants ont engagé un processus de sécurisation de leurs dispositifs.

Pour quand le rançongiciel qui vous dira « Vous avez 3 jours pour payer une rançon de 15 bitcoins, sinon j‘arrête votre pacemaker » ?

[1] on pourrait parler de la prise en compte de la sécurité dès la conception, mais de nombreux commerciaux préfèreront vous dire : « Nous, on est full security by design », même si bien souvent, ils n’ont pas la moindre idée de ce que cela peut bien vouloir dire et surtout, ils s’en fichent royalement, ils n’auront fait que vous donner la formule magique qu’ils pensent que vous attendez, avec peut-être même en prime, une solution miracle de protection « anti dark web »… dans ce cas fuyez !!!

[2] deuxième terme de snobisme à la mode, largement utilisé pour indiquer la prise en charge du respect de la confidentialité des données lors de la conception.

Avez-vous apprécié ce contenu ?

A lire également.

Un projet de guide sur l’IA en santé soumis à consultation par la HAS et la CNIL

09 mars 2026 - 09:23,

Actualité

- Rédaction, DSIHIssu d’un travail pluridisciplinaire, le projet de guide intitulé « IA en contexte de soins » vise à apporter des éclairages aux professionnels de santé concernant leurs obligations et les bonnes pratiques à adopter. Le document est soumis à consultation publique jusqu’au 16 avril 2026.

La cyber, les bras et le chocolat

09 mars 2026 - 09:00,

Tribune

-S’il est un truc dont l’écosystème cyber ne manque pas (l’écosystème IT aussi, du reste), ce sont les consultants encravatés qui vous expliquent, avec force schémas bien léchés et PowerPoint tout enluminés, qu’il faut aborder la cyber par là, puis par là, avec moult comités Théodule et méthodes perl...

Analyses d'impact RGPD et AI Act, obligations respectives et liens

03 mars 2026 - 07:57,

Tribune

-Parmi les obligations du Règlement Général sur la Protection des Données (RGPD), l'analyse d'impact relative à la protection des données apparaît centrale et également parfois complexe à mettre en œuvre. L'AI Act requiert la réalisation d'une analyse d'impact des systèmes d'IA à haut risque sur les...

Fuite de données chez CEGEDIM – la question des zones à commentaire

02 mars 2026 - 20:10,

Tribune

-Les données de 15 millions[1] de Français auraient été piratées lors d’une attaque survenue il y a plus de deux mois au sein de la société CEGEDIM et de logiciels utilisés par des médecins libéraux. Les grands médias (Le Monde, France Info) en ont fait état, et fait rarissime, même la ministre de la...