Publicité en cours de chargement...

Altération des données d’imagerie médicale pour faire croire à un cancer : qu’en est-il réellement ?

Je tiens à vous rassurer tout de suite, même si vos utilisateurs vont faire un tour sur des sites pour adultes, vous n’allez voir débarquer ce fameux « logiciel malveillant » qui donne le cancer aux patients qui n’en sont pas atteints, sur votre réseau.

L’étude publiée le 3 avril 2019 [1] par des chercheurs de l’université israélienne Ben Gourion démontre deux choses distinctes.

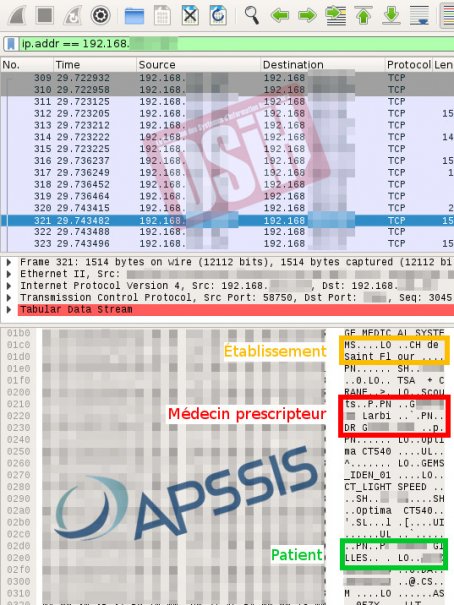

La première, est que le protocole DICOM permettant l’échange de données du même nom transmet les informations du patient, ainsi que les images sans aucun chiffrement. Jusque là rien de vraiment nouveau. Pour avoir déjà analysé des trames réseau échangées entre deux appareils lors d’une communication DICOM, j’ai pu constater que de nombreuses informations étaient diffusées en clair sur le réseau, comme le type d’appareil ayant été utilisé pour réaliser les clichés, le nom de l’établissement propriétaire, le type d’examen, le médecin prescripteur ou encore des informations relatives à l’identité du patient :

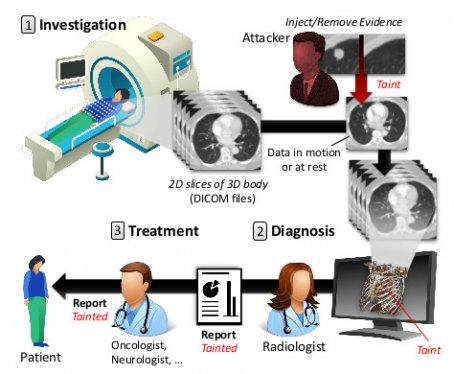

Dans la vidéo [2] accompagnant le papier de recherche [3], les chercheurs, dans leur scénario, ont simulé une infiltration physique dans un hôpital, ont placé un Raspberry auquel ils ont ajouté une seconde carte réseau et ont configuré les deux cartes en mode « bridge » pour se placer en position de « man in the middle » entre un scanner et le réseau et se sont ensuite connectés à distance en Wifi au Raspberry configuré comme « point d’accès ».

Ils ont ainsi pu récupérer les images transmises par le scanner vers le PACS et les modifier.

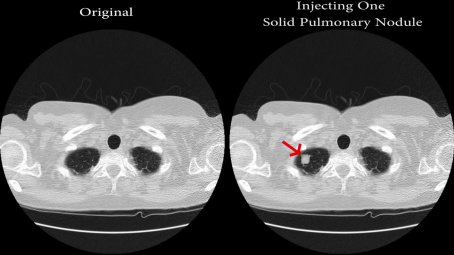

C’est le logiciel basé sur un algorithme de type generative adversarial networks ou GANs (réseaux antagonistes génératifs en français) [4], utilisé dans la seconde partie de l’expérience qui est vraiment impressionnant. En effet, il est capable de modifier automatiquement les images et d’y ajouter ou d’y supprimer des nodules cancéreux. Les radiologues ayant participé à l’expérience, n’y ont vu que du feu ! Et ça, ça fait vraiment flipper ! Même si la prouesse technique est très impressionnante, j’avoue ne pas vraiment comprendre l’intérêt de faire autant d’efforts pour arriver à ce résultat.

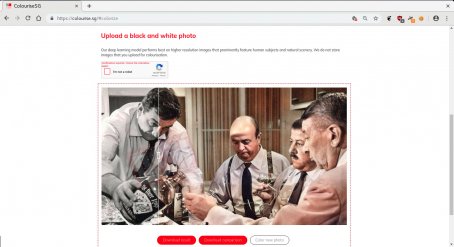

Si vous souhaitez visualiser les effets d’un algorithme du même type (GANs), vous pouvez essayer d’uploader une photo noir et blanc sur le site colourise.sg [5] qui se chargera de la coloriser automatiquement : bluffant et beaucoup moins contre-productif.

[1] https://arxiv.org/abs/1901.03597v2

[2] https://youtu.be/_mkRAArj-x0

[3] https://arxiv.org/pdf/1901.03597v2.pdf

[4] https://fr.wikipedia.org/wiki/Réseaux_antagonistes_génératifs

Avez-vous apprécié ce contenu ?

A lire également.

L'hôpital Saint Joseph et Galeon lancent le défi d’un déploiement DPI en 9 mois

10 mars 2026 - 09:23,

Communiqué

- GaleonL’Hôpital Saint Joseph de Marseille et l’éditeur Galeon annoncent le démarrage officiel du déploiement du Dossier Patient Intelligent (DPI) à l’échelle de l’établissement. Ce projet d’envergure s’accompagne d’un défi rare dans le secteur de lasanté : une migration complète du système d’information c...

Piloter la performance par la Data : l’Anap lance une offre globale

09 mars 2026 - 19:08,

Communiqué

- l’AnapFace aux enjeux de performance et de soutenabilité financière, la donnée est une ressource clé pour renforcer le pilotage des établissements. Lors d’une webconférence avec près de 850 participants, l’Anap a présenté « Votre Cockpit DATA » une plateforme gratuite qui permet aux établissements de retr...

Les grandes tendances des systèmes d’information hospitaliers en 2026

09 mars 2026 - 09:40,

Tribune

-L’an dernier, nous présentions plusieurs tendances des systèmes d’information hospitaliers : cybersécurité, convergence des SI dans les GHT, données de santé, intelligence artificielle ou interopérabilité.

Un projet de guide sur l’IA en santé soumis à consultation par la HAS et la CNIL

09 mars 2026 - 09:23,

Actualité

- Rédaction, DSIHIssu d’un travail pluridisciplinaire, le projet de guide intitulé « IA en contexte de soins » vise à apporter des éclairages aux professionnels de santé concernant leurs obligations et les bonnes pratiques à adopter. Le document est soumis à consultation publique jusqu’au 16 avril 2026.