Publicité en cours de chargement...

Microsoft Defender : la CVE-2021-1647 n’est plus réservée aux attaquant étatiques

Parmi les 83 vulnérabilités corrigées en janvier par Microsoft, c’est la seule annoncée par l’éditeur comme ayant été observée lors d’attaques [1]. D’après un article de Tom Spring sur Threat Post [2], cette faille aurait même pu être utilisée lors de la gigantesque attaque estimée comme étant de niveau étatique ayant visé l’éditeur SolarWinds [3 ], puis ses clients...

Si votre côté « utopiste optimiste » pouvait vous laisser penser que nous n’avions rien à craindre concernant l’utilisation de cette vulnérabilité contre nos modestes SI de santé français pour l’instant, car réservée aux « pirates du Kremlin », sachez qu’un premier « exploit » a été rendu publique ces derniers jours.

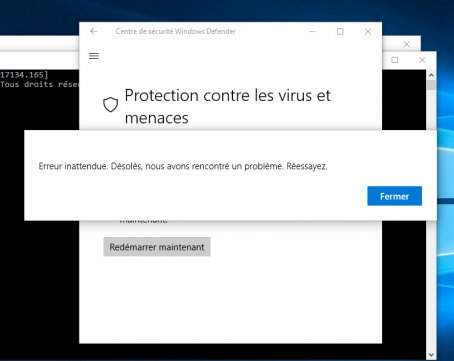

Il permet la neutralisation de l’antivirus embarqué dans Windows.

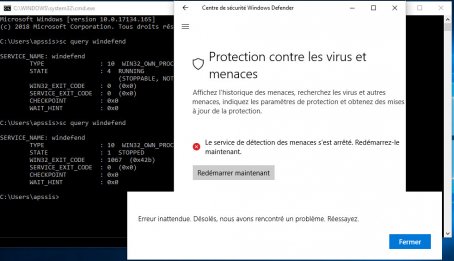

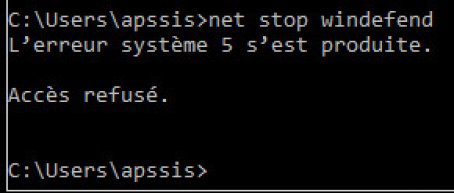

Même si l’utilisateur ne dispose pas des privilèges lui permettant d’arrêter le service « windefend » :

L’exécution du POC dans ce contexte utilisateur va tuer le processus et le tuera à nouveau à chaque tentative de redémarrage.

Même si ce POC « de base » ne permet « que » la neutralisation de l’antivirus et qu’il nécessite une exécution locale, il pourrait bien permettre aux attaquants déjà rentrés ou sollicitant l’utilisateur « clique partout » de gagner beaucoup de temps dans leurs phases successives de compromission et leurs déplacements latéraux.

Ne nous voilons pas la face, des POCs clés en main permettant de réaliser une exécution de code arbitraire ne vont pas tarder à émerger plus largement…

Et une exécution de code arbitraire via un service lancé par l’utilisateur « system », c’est une aubaine que tout attaquant qui se respecte ne va pas manquer de saisir !

Il ne nous reste plus qu’une chose à faire ! Vérifier que nos machines soient patchées, et si ce n’est pas le cas, appliquer rapidement le correctif de sécurité de janvier.

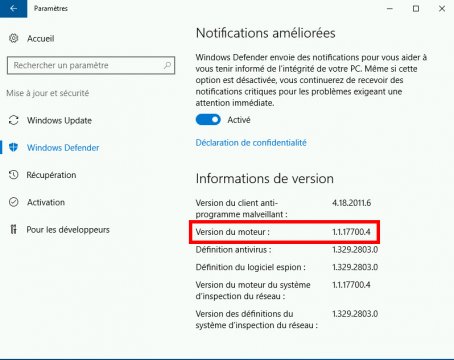

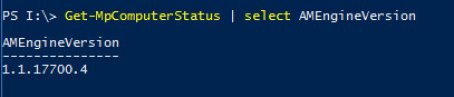

Pour rappel, les versions du moteur d’antivirus inférieures à la version 1.1.17700.4 sont vulnérables, et ce, peu importe la version de Windows utilisée.

L’information peut également être récupérée rapidement via Powershell :

Je n’ai plus qu’à vous souhaiter bon courage et happy patching !

[1] https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-1647

[2] https://threatpost.com/critical-microsoft-defender-bug-exploited/162992/

[3] https://www.cert.ssi.gouv.fr/alerte/CERTFR-2020-ALE-026/

Avez-vous apprécié ce contenu ?

A lire également.

Imprivata lance Agentic Identity Management pour sécuriser et gouverner les agents IA dans le secteur de la santé

11 mars 2026 - 09:52,

Communiqué

- ImprivataImprivata, fournisseur leader de solutions de gestion des identités et des accès pour le secteur de la santé et les industries critiques, vient de dévoiler Agentic Identity Management, de nouvelles capacités conçues pour sécuriser et gouverner les agents IA dans les environnements de soins de santé ...

Un projet de guide sur l’IA en santé soumis à consultation par la HAS et la CNIL

09 mars 2026 - 09:23,

Actualité

- Rédaction, DSIHIssu d’un travail pluridisciplinaire, le projet de guide intitulé « IA en contexte de soins » vise à apporter des éclairages aux professionnels de santé concernant leurs obligations et les bonnes pratiques à adopter. Le document est soumis à consultation publique jusqu’au 16 avril 2026.

La cyber, les bras et le chocolat

09 mars 2026 - 09:00,

Tribune

-S’il est un truc dont l’écosystème cyber ne manque pas (l’écosystème IT aussi, du reste), ce sont les consultants encravatés qui vous expliquent, avec force schémas bien léchés et PowerPoint tout enluminés, qu’il faut aborder la cyber par là, puis par là, avec moult comités Théodule et méthodes perl...

Analyses d'impact RGPD et AI Act, obligations respectives et liens

03 mars 2026 - 07:57,

Tribune

-Parmi les obligations du Règlement Général sur la Protection des Données (RGPD), l'analyse d'impact relative à la protection des données apparaît centrale et également parfois complexe à mettre en œuvre. L'AI Act requiert la réalisation d'une analyse d'impact des systèmes d'IA à haut risque sur les...