Publicité en cours de chargement...

Zerologon : retour sur l’application du correctif de Microsoft

Si certains ont pris le temps de lire le guide de Microsoft relatif à l’application de ce correctif [4], certains l’ont peut-être raté comme cela me l’a été signalé, alors voici une petite séance de rattrapage.

Il est important d’avoir en tête que Microsoft a fait le choix de procéder en deux étapes :

- Une mise à jour permettant de forcer l’utilisation d’un canal Netlogon sécurisé, publiée au mois d’août 2020

- Une activation native imposée de l’utilisation du canal Netlogon sécurisé, qui arrivera dans le correctif du mois de février 2021

Même si je n’ai pas réussi à exploiter la vulnérabilité sur des contrôleurs de domaine ayant reçu le correctif d’août avec différents POCs disponibles publiquement, ainsi que le scanner intégré à la dernière version de Ping Castle, il est vivement conseillé de forcer l’utilisation d’un canal Netlogon sécurisé.

Voici donc, comment procéder.

1. Patcher les contrôleurs de domaine

Avant tout, il est nécessaire d’appliquer le correctif sur l’ensemble des contrôleurs du domaine afin d’éviter d’éventuels problèmes de réplication et de connexion au domaine.

2. Surveiller les connexions non sécurisées

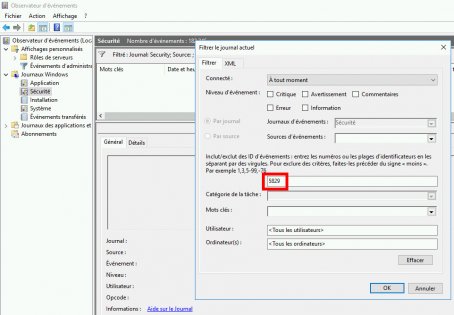

Ensuite, il est important de surveiller si des machines du domaine utilisent une connexion Netlogon vulnérable à l’aide de l’ID 5829 créé spécifiquement pour déceler ce type de problème.

3. Corriger ou créer une liste d’exclusion

Si c’est le cas, il est préférable de comprendre pourquoi et de résoudre le problème. Le problème ne devrait pas se poser pour des machines Windows plus ou moins récentes, pour des systèmes tiers, une investigation sera nécessaire.

S’il n’est pas possible de résoudre le problème pour une machine « exotique », une GPO permet de définir les machines autorisées à se connecter via un canal Netlogon vulnérable [5].

4. Forcer l’utilisation d’une connexion sécurisée en attendant février

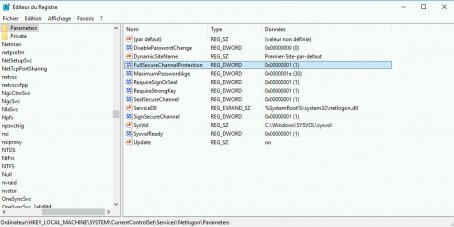

Il est désormais possible d’imposer une connexion sécurisée Netlogon en passant la clé de registre FullSecureChannelProtection à 1 [6].

5. Appliquer le correctif « définitif » en février :

Lorsque le correctif mensuel de sécurité du 9 février 2021 sera appliqué, l’utilisation d’un canal sécurisé Netlogon sera imposé. La modification de la clé de registre évoquée ci-dessus n’aura plus aucun effet et il ne sera donc pas possible d’utiliser une connexion vulnérable nativement. Il est donc important d’effectuer les tests nécessaires, corriger les éventuels problèmes et ajouter en liste blanche les machines qui devront se connecter de manière non sécurisée.

En espérant que ce billet vous permettra d’anticiper d’éventuels problème liés à cette vulnérabilité.

[1] /article/3897/zerologon-est-il-vraiment-urgent-de-patcher-ses-controleurs-ad.html

[2] /article/3953/ryuk-le-retour-apres-uhs-et-sopra-steria-le-secteur-de-la-sante-en-ligne-de-mire.html

[3] https://www.cert.ssi.gouv.fr/uploads/CERTFR-2020-CTI-011.pdf

Avez-vous apprécié ce contenu ?

A lire également.

Analyses d'impact RGPD et AI Act, obligations respectives et liens

03 mars 2026 - 07:57,

Tribune

-Parmi les obligations du Règlement Général sur la Protection des Données (RGPD), l'analyse d'impact relative à la protection des données apparaît centrale et également parfois complexe à mettre en œuvre. L'AI Act requiert la réalisation d'une analyse d'impact des systèmes d'IA à haut risque sur les...

Fuite de données chez CEGEDIM – la question des zones à commentaire

02 mars 2026 - 20:10,

Tribune

-Les données de 15 millions[1] de Français auraient été piratées lors d’une attaque survenue il y a plus de deux mois au sein de la société CEGEDIM et de logiciels utilisés par des médecins libéraux. Les grands médias (Le Monde, France Info) en ont fait état, et fait rarissime, même la ministre de la...

Le Congrès de l’APSSIS se tiendra les 23, 24 et 25 juin 2026 au Mans

02 mars 2026 - 16:22,

Actualité

- APSSISEn juin prochain, l’APSSIS organisera son 14ème Congrès National de la SSI Santé, le #CNSSIS2026 ! Un peu plus de 200 participants sont attendus à l’espace culturel des Quinconces du Mans pour 3 jours de conférences, de tables rondes et de débats. Cette édition proposera 30 conférences, tables-ronde...

L’écosystème biomédical face aux enjeux de cybersécurité : un rendez-vous incontournable à Lyon le 19 mars prochain

02 mars 2026 - 12:11,

Actualité

- Marie-Valentine Bellanger, DSIHUne journée dédiée à la sécurité des dispositifs médicaux et à la résilience des établissements de santé organisée par les équipes Orange Cyberdefense