Publicité en cours de chargement...

Exchange de plus en plus ciblé : les serveurs de messagerie restent une porte d’entrée privilégiée pour les attaquants

Microsoft a alerté les administrateurs de serveurs Exchange dans un billet de blog du 24 juin [1], la vulnérabilité CVE-2020-0688 [2] corrigée dans le « patch tuesday » de février serait activement exploitée, même si la note de référence sur la vulnérabilité que l’on peut lire sur le site de Microsoft nous dit l’inverse. Elle permet tout simplement une exécution de code arbitraire à distance avec des privilèges système sur les serveurs Exchange dont le webmail OWA est accessible. Oups ! Gare à vos Exchange non patchés !

L’équipe ZDI (Trend Micro) à l’origine de la découverte de cette vulnérabilité publiait deux semaines après la sortie du « patch tuesday » de février quelques explications [3], ainsi qu’une vidéo [4] de démonstration de l’exploitation de cette vulnérabilité. Autant dire que ces explications en ont inspirés quelques-uns. Les premiers POC s’appuyant également sur le générateur de payload Ysoserial.Net [5] et permettant d’exploiter la vulnérabilité ont rapidement fait leur apparition sur le Web. Ah mince, vous n’avez pas patché ?

Je crois qu’il est grand temps !

Bon d’accord, il faut disposer du mot de passe d’un utilisateur pour pouvoir exploiter la vulnérabilité. Mais quel RSSI peut garantir que tous ses utilisateurs (lui y compris) ont des mots de passe fort, ne se feront jamais berner par un message de phishing ou ne cliqueront jamais où il ne faut pas ?

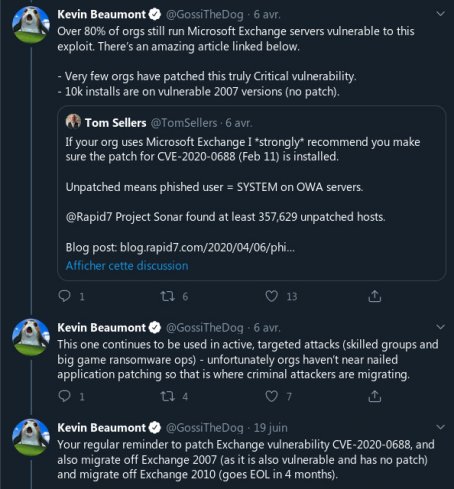

Comme le rappelle Kevin Beaumont, de nombreux serveurs toujours en version 2007 (plus supportée par Microsoft) pour laquelle aucun correctif n’est disponible, sont exposés sur Internet.

Si vous êtes dans ce cas, autant dire que le chantier est de taille, mais il serait bien de se dépêcher ! Et si vous avez toujours des serveurs en version 2010, il serait temps de songer à une migration rapidement.

Pour rappel, toutes les versions d’Exchange supportées sont vulnérables à la CVE-2020-0688.

Microsoft a donc publié des correctifs pour les versions suivantes :

Microsoft Exchange Server 2010 Service Pack 3 Update Rollup 30

Microsoft Exchange Server 2013 Cumulative Update 23

Microsoft Exchange Server 2016 Cumulative Update 14

Microsoft Exchange Server 2016 Cumulative Update 15

Microsoft Exchange Server 2019 Cumulative Update 3

Microsoft Exchange Server 2019 Cumulative Update 4

Le numéro de CU (Cumulative Update) a son importance, car les versions antérieures à celles annoncées ne reçoivent plus les mises à jour de sécurité. Amis DSI, RSI, RSSI, si vous n’avez jamais patché un serveur Exchange et que vous n’avez pas abordé ce sujet avec vos admins, il y a quelques petites subtilités à connaître :

1. Les CU ne sont pas poussées par Windows Update

2. Installer une nouvelle CU = réinstaller Exchange (prévoir 2 heures de coupure minimum par serveur)

3. Pour les versions « modernes » (2016 / 2019), seules les deux dernières CU sont aptes à recevoir les correctifs de sécurité

4. Les CU ne sont bien évidemment jamais publiées en parallèle du circuit classique des mises à jour « patch tuesday ». Et oui, sinon, ce n’est pas marrant.

5. Savoir quelle version de CU est déployée sur un serveur n’est pas si évident… Ok une simple commande Powershell retourne le numéro de version. Oui, mais voilà, le numéro de version n’indique pas le numéro de CU. Là encore, pourquoi faire simple quand on peut faire compliqué.Par exemple, un serveur Exchange 2016 CU 17 retourne le numéro de version suivant : 15.1.2044.4. Je vous avais bien dit que nous allions nous amuser… Pour avoir la table de correspondance, rendez-vous sur le site de Microsoft [6].

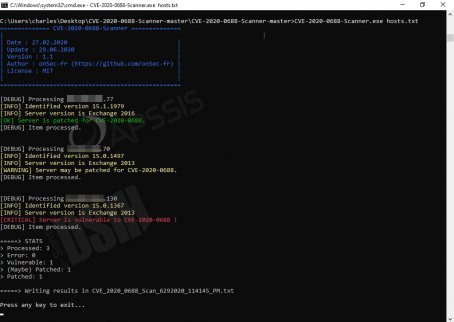

Pour vous donner une idée de l’ampleur des dégâts (ou pas), vous pouvez utiliser le scanner proposé par Antoine aka « onSec-fr » [7], qui vous permettra de savoir si vos serveurs Exchange sont vulnérables à la CVE-2020-0688 et de connaître votre numéro de version au passage.

Après avoir patché, et uniquement après (cela vous évitera de faire une syncope), allez lire le billet de Microsoft [1]. Vous pourrez voir les différentes phases d’une attaque soigneusement orchestrée, après que les attaquants soient rentrés par la porte gentiment laissée ouverte : reconnaissance des lieux, scanne des machines vulnérables, identification des comptes admins, récupération des informations de connexion des utilisateurs (hashes NTLM) à coup de ProcDump et Mimikatz, exploitation de DCShadow [8], path the hash, création d’un compte admin pour garder la main sur l’Active Directory, déplacement latéral en utilisant WMI, j’en passe et des meilleurs…

Vous aviez quelque chose de prévu pour vos vacances ?

[1] https://www.microsoft.com/security/blog/2020/06/24/defending-exchange-servers-under-attack/

[2] https://portal.msrc.microsoft.com/fr-fr/security-guidance/advisory/CVE-2020-0688

[4] https://youtu.be/7d_HoQ0LVy8

[5] https://github.com/pwntester/ysoserial.net

[6] https://docs.microsoft.com/fr-fr/Exchange/new-features/build-numbers-and-release-dates

[7] https://github.com/onSec-fr/CVE-2020-0688-Scanner

Avez-vous apprécié ce contenu ?

A lire également.

Identité numérique en santé : l’application carte Vitale change de dimension

17 fév. 2026 - 00:02,

Actualité

- Rédaction, DSIHLa publication au Journal officiel d’un référentiel dédié à l’usage de l’application carte Vitale comme solution d’authentification à distance introduit une évolution plus stratégique que technique. Jusqu’ici perçue comme la déclinaison mobile de la carte physique, l’application est appelée à deveni...

Les enjeux de la médecine du futur autour de la data – les multiples ruptures de paradigmes

16 fév. 2026 - 23:02,

Tribune

-Pas de médecine sans donnée : dès lors que le praticien échange avec son patient, dès lors qu’un prélèvement est analysé, des données sont collectées de façon formelle et/ou tracée, qui lui sont indispensables pour la prise en charge. La médecine des prochaines décennies peut être vue et analysée au...

Accès aux dossiers médicaux : attention aux règles d’habilitation !

11 fév. 2026 - 10:26,

Actualité

-Un établissement de santé a encore récemment été sanctionné [1] pour avoir mal configuré les règles d’habilitation de son personnel accédant aux dossiers médicaux.

Souveraineté numérique : la Plateforme des données de santé migrera directement vers un cloud SecNumCloud d’ici fin 2026

10 fév. 2026 - 08:02,

Actualité

- Rédaction, DSIHSous l’impulsion du gouvernement, la Plateforme des données de santé change de cap : l’État abandonne la solution “intercalaire” pour migrer directement le Système national des données de santé (SNDS) vers un cloud souverain qualifié SecNumCloud, avec une copie complète attendue fin 2026. Cette déci...