Publicité en cours de chargement...

Covid-19 : évitons aussi la pandémie numérique

Même si de nombreux articles ont annoncé que les cybercriminels allaient « foutre la paix » aux hôpitaux pendant la crise, comme celui en date du 18 mars publié sur le site Bleeping Computers [1], qui me fait l’effet d’un poisson d’avril en avance, je pense qu’il faut vraiment arrêter de croire aux licornes. Même si tout le monde n’a pas un « hack’cœur de pierre », l’occasion est trop belle pour s’en priver. La preuve en est, même les commerciaux nous harcèlent pour nous proposer leurs solutions, gratuitement parfois, mais pas toujours.

À tous les éditeurs du secteur de la cyber, naïfs généreux pour certains, ou franchement hypocrites pour d’autres, qui proposent leurs solutions gratuitement aux hôpitaux pendant la crise, tout en sachant que nous n’en bénéficieront pas, car ce n’est pas le moment de refaire son toit quand l’orage gronde. Si vous voulez vraiment aider les hôpitaux, venez nous voir quand la crise sera terminée et dites-nous, on vous propose gratuitement notre solution pour les dix prochaines années ;-)

Les règlements de comptes étant terminés, voyons un peu comment se prémunir de la pandémie numérique qui nous menace.

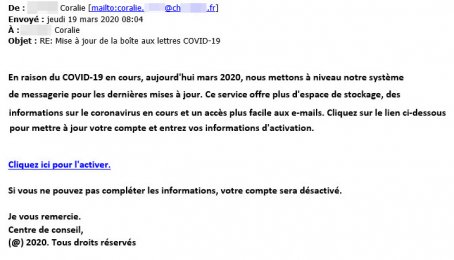

La semaine dernière, plusieurs établissements de santé français ont eu droit à de jolies campagnes d’hameçonnage, en provenance parfois de messageries d’autres établissements qui s’étaient déjà fait avoir. Un classique me direz-vous, puisque nous observons cette campagne depuis bientôt deux ans, mais cette fois-ci, la petite touche « COVID-19 » s’invite à la fête, pour inciter les destinataires à cliquer :

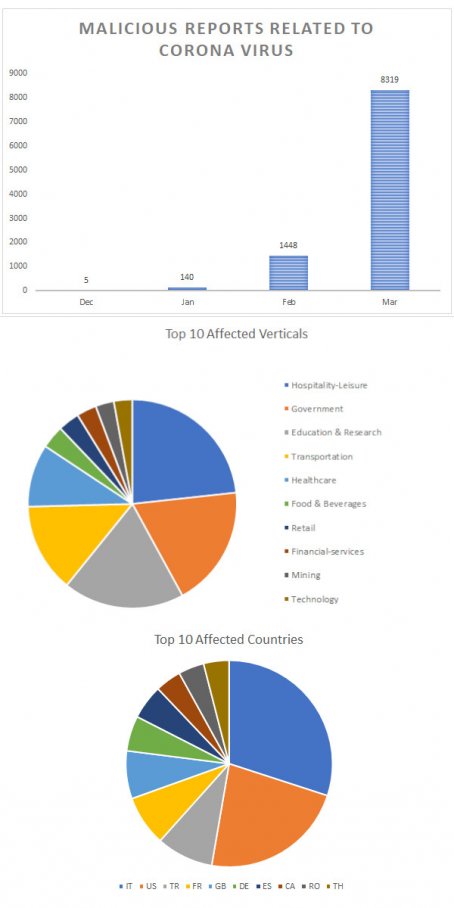

Cette campagne ne semble pas être l’exception qui confirme la règle, puisque dans un article publié le 20/03/2020 [2], l’éditeur Bitdefender annonce que les attaques en lien avec le Coronavirus explosent ces dernières semaines et ciblent principalement les hôpitaux, le secteur de la santé et les gouvernements. On nous aurait menti ? Cerise confite dans l’eau de vie qui râpe la gorge, le pays le plus attaqué est l’Italie. Tels une meute de loups, les attaquants s’en prennent une nouvelle fois aux proies les plus faibles.

La sensibilisation est donc une nouvelle fois de rigueur ! #TOUSCYBERVIGILANTS

Sensibiliser, c’est important, mais il ne faut surtout pas oublier de patcher ! En particulier les services exposés sur Internet !

En cette période propice au télétravail, si vous n’avez pas encore patché vos passerelles Citrix [3], autant dire qu’il y a très peu de chances que vous ne soyez pas déjà infiltré… Ne souriez pas, il y en a encore qui se font pwner… Si vous voulez vous faire peur, Citrix propose un outil permettant de savoir si vous avez des télétravailleurs non invités [4].

Même combat, si vous avez encore du VPN PulseSecure non patché [5] !

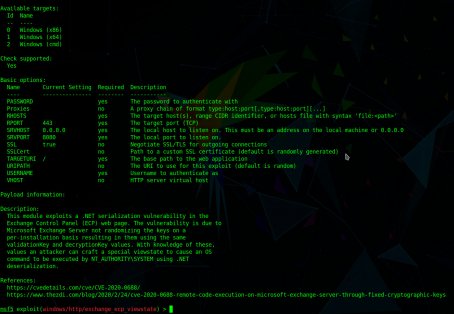

Et si vous avez un Webmail Exchange non patché exposé sur Internet, là encore, que du bonheur !

Des scans sont observés depuis un mois [6] et des POCs permettant d’exploiter la vulnérabilité CVE-2020-0688 sont déjà disponibles depuis 3 semaines [7]. Un script d’exploitation est d’ailleurs intégré au framework Metasploit [8], permettant d’obtenir un shell Meterpreter avec des droits système sur le serveur, rien que ça !

D’accord, il faut le login et le mot de passe d’un utilisateur pour l’exploiter, mais nous avons vu précédemment, qu’avec un petit phishing bien placé le tour était joué !

Là encore, si vous n’avez pas patché, il faut se dépêcher ! Attention, seules les dernières versions CU sont susceptibles de recevoir les correctifs publiés le mois denier par Microsoft [voir 6 aussi].

#FERMEZLESPORTES

Vendredi, je suis tombé sur un partage intéressant, une liste actualisée régulièrement, qui recense tous les noms de domaine et enregistrements DNS comprenant les mots coronavirus, covid, covid-19, covid19… [9] Alors, fermer les portes et ne débloquer que les domaines nécessaires à la demande peut s’avérer être une bonne idée [10] !

Pour bien confirmer que personne ne risque de s’en prendre aux hôpitaux français, l’AP-HP a été victime dimanche 22 mars, d’une attaque DDOS ayant durée plus d’une heure [11].

Pour terminer en beauté, Mozilla est obligé de faire marche arrière et ne pas désactiver TLS 1.0 et 1.1 dans Firefox, tellement les sites institutionnels susceptibles de diffuser des informations critiques sur le Coronavirus sont obsolètes…. [12] Ce n’est pas moi qui l’ai dit !

Mention spéciale pour l’employé d’un éditeur du secteur de la santé qui devait avoir peur que tous ses clients s’ennuient en cette période de crise, et qui a « juste » oublié que le certificat racine de son autorité de certification arrivait à expiration le 22 mars, et que même si les certificats enfants avaient une validité de 10 ans, ça n’allait plus fonctionner ! Vraiment merci, de m’avoir permis de passer une soirée de plus à l’hôpital à mettre à jour nos serveurs avec l’aide d’un de ses collègues. J’espère d’ailleurs que ses collègues sauront le remercier, je ne veux pas m’avancer, mais je crois que c’est le mec avec la Clio grise qui se gare toujours au fond du parking.

Si quelqu’un veut ma place, je veux bien #RESTERCHEZMOI ou chez lui...

[2] https://labs.bitdefender.com/2020/03/5-times-more-coronavirus-themed-malware-reports-during-march/

https://www.cert.ssi.gouv.fr/alerte/CERTFR-2020-ALE-002/

[4] https://github.com/citrix/ioc-scanner-CVE-2019-19781/

[5] https://www.cert.ssi.gouv.fr/alerte/CERTFR-2020-ALE-001/

[6] https://www.forum-sih.fr/viewtopic.php?f=78&t=742&p=5652#p5619

https://github.com/Ridter/cve-2020-0688

https://github.com/Yt1g3r/CVE-2020-0688_EXP

[8] https://github.com/rapid7/metasploit-framework/pull/13014

[9] https://1984.sh/covid19-domains-feed.txt

[10] https://www.forum-sih.fr/viewtopic.php?f=5&t=1395#p5666

[11] https://www.zdnet.fr/actualites/l-ap-hp-visee-par-une-attaque-ddos-39901161.htm

[12] https://www.mozilla.org/en-US/firefox/74.0/releasenotes/

Avez-vous apprécié ce contenu ?

A lire également.

« En santé, l'innovation n'a de valeur que si elle disparaît dans l'usage »

03 mars 2026 - 08:24,

Actualité

- Rédaction, DSIHInnovation, cloud, IA, plateformes… En santé, les discours technologiques abondent, mais les usages peinent encore à suivre. À l’Hôpital Américain de Paris, le projet AHP Med a pris le contrepied : partir du terrain, accepter l’imperfection initiale et construire pas à pas un outil adopté par les mé...

Avec les holographes et jumeaux numériques, la chirurgie cardiaque entre dans une nouvelle ère

03 mars 2026 - 07:52,

Actualité

- Pierre Derrouch, DSIHRennes et Toulouse expérimentent depuis l'été 2025 des technologies d'imagerie holographique et de modélisation 3D pour améliorer la précision des interventions cardiaques. Ces innovations s'inscrivent dans un mouvement international dont les bénéfices cliniques commencent à être démontrés.

Fuite de données chez CEGEDIM – la question des zones à commentaire

02 mars 2026 - 20:10,

Tribune

-Les données de 15 millions[1] de Français auraient été piratées lors d’une attaque survenue il y a plus de deux mois au sein de la société CEGEDIM et de logiciels utilisés par des médecins libéraux. Les grands médias (Le Monde, France Info) en ont fait état, et fait rarissime, même la ministre de la...

Le DPI Sillage obtient le référencement Ségur V2

23 fév. 2026 - 19:34,

Communiqué

- Numih FranceCe vendredi 20 février 2026, l’Agence du Numérique en Santé (ANS) a confirmé le référencement Ségur V2 du Dossier Patient Informatisé Sillage 26.1* (Couloir Hôpital DPI) développé par Numih France. Sillage compte désormais parmi les DPI référencés Ségur V2 au niveau national, dans un contexte où la ...