Publicité en cours de chargement...

Une backdoor implantée dans vos serveurs Linux / Unix ?

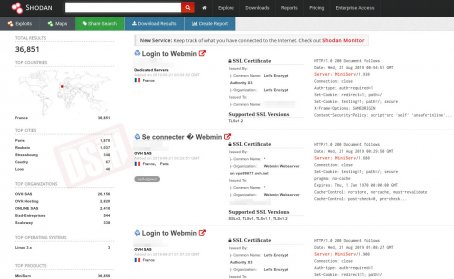

Comme près de 37 000 serveurs français exposés directement sur Internet avec une configuration par défaut, dont plus de 36 000 sont vulnérables d’après Shodan, vous avez probablement dans vos SIH, des serveurs Linux / Unix sur lesquels est installé l’outil d’administration Webmin, cet outil permettant de configurer facilement et à distance un serveur via une interface Web.

Tout commence le 10 août dernier, lorsque chercheur turc Özkan Mustafa Akkuş révèle lors de la DefCon, une vulnérabilité 0day dans Webmin [1] sans en avoir informé l’équipe de développement de l’outil. Une attitude pas très fair-play de la part du chercheur, qui serait due à un contentieux sur une vulnérabilité qu’il aurait découverte dans le passé, mais qui n’aurait pas été reconnue par les mainteneurs du projet car les droits d’administration étaient nécessaires à son exécution.

Non content de révéler publiquement la vulnérabilité, mettant ainsi le fusil sur la tempe de l’équipe de développement et des administrateurs de systèmes Linux / Unix. Il a également armé le fusil en publiant un script pour le framework Mestasploit [2], permettant d’exploiter cette vulnérabilité CVE-2019-15107 [3], qui rend possible l’exécution de code arbitraire à distance avec les privilèges super-utilisateur et sans authentification sur les serveurs vulnérables. Il ne faut pas le chercher M’sieur Akkus !

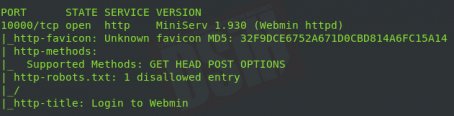

L’équipe de développement a réagi rapidement en publiant un correctif pour la vulnérabilité dans la version 1.930 [4], disponible depuis le 17 août.

Nous apprenions en début de semaine par Jamie Cameron, l’auteur de Webmin, que cette vulnérabilité n’est pas due à une erreur d’un contributeur, mais bien à une porte dérobée volontairement introduite dans le code depuis la version 1.890 [5] publiée en juillet 2018, suite à la compromission du serveur de développement en avril 2018. Le serveur en question aurait été mis au rebus depuis et il ne serait donc pas possible d’investiguer sur cette compromission.

Il est important de noter que la vulnérabilité ne peut être exploitée que si la fonctionnalité d’expiration des mots de passe est activée sur Webmin et que celle-ci n’est pas activée par défaut.

Dans tous les cas, il semble important de faire le point sur les versions de Webmin déployées et patcher rapidement afin d’éradiquer ce code malveillant potentiellement introduit dans vos serveurs.

On dirait bien que les dossiers sensibles s’entassent pour la rentrée...

[1]

[2]

[3]

[4]

[5]

Avez-vous apprécié ce contenu ?

A lire également.

L’écosystème biomédical face aux enjeux de cybersécurité : un rendez-vous incontournable à Lyon le 19 mars prochain

02 mars 2026 - 12:11,

Actualité

- Marie-Valentine Bellanger, DSIHUne journée dédiée à la sécurité des dispositifs médicaux et à la résilience des établissements de santé organisée par les équipes Orange Cyberdefense

Identité numérique en santé : l’application carte Vitale change de dimension

17 fév. 2026 - 00:02,

Actualité

- Rédaction, DSIHLa publication au Journal officiel d’un référentiel dédié à l’usage de l’application carte Vitale comme solution d’authentification à distance introduit une évolution plus stratégique que technique. Jusqu’ici perçue comme la déclinaison mobile de la carte physique, l’application est appelée à deveni...

Les enjeux de la médecine du futur autour de la data – les multiples ruptures de paradigmes

16 fév. 2026 - 23:02,

Tribune

-Pas de médecine sans donnée : dès lors que le praticien échange avec son patient, dès lors qu’un prélèvement est analysé, des données sont collectées de façon formelle et/ou tracée, qui lui sont indispensables pour la prise en charge. La médecine des prochaines décennies peut être vue et analysée au...

Accès aux dossiers médicaux : attention aux règles d’habilitation !

11 fév. 2026 - 10:26,

Actualité

-Un établissement de santé a encore récemment été sanctionné [1] pour avoir mal configuré les règles d’habilitation de son personnel accédant aux dossiers médicaux.