Publicité en cours de chargement...

Quand le niveau technique monte, les attaquants se recentrent sur les utilisateurs !

Dans un récent article publié par la société ADV Intel [1], on peut (re)découvrir une technique réutilisée il y a quelques mois par le groupe d’attaquants derrière le rançongiciel Conti, qui repose entièrement sur la manipulation et la crédulité de la victime. On peut d’ailleurs lire que la technique de BazarCall, devenu apparemment un groupe indépendant regroupant d’anciens membres de l’alliance Conti/TrickBot/Bazar, était déjà utilisée en 2020 par ce même groupe, du temps de Ryuk.

La technique est simple et efficace :

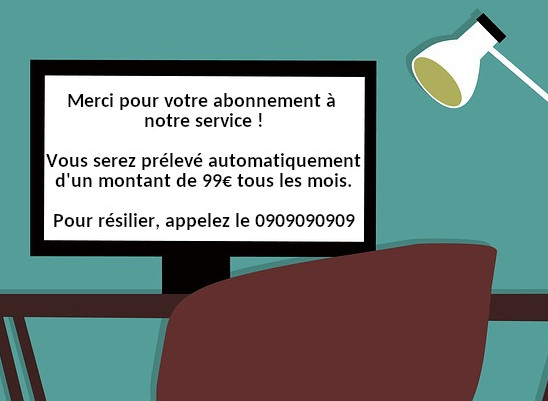

1. La victime reçoit un massage de phishing lui disant que sa souscription à un abonnement avec prélèvement automatique a bien été prise en compte, en indiquant que la résiliation peut se faire par téléphone.

2. La victime appelle le numéro indiqué dans le courriel pour résilier son abonnement.

3. Un attaquant du « faux » support téléphonique arrive à convaincre la victime de lui donner la main sur son poste via une solution de télémaintenance, ici Zoho Assist et passe le relai à un complice disposant de plus de compétences techniques.

4. Ce deuxième attaquant utilise cet accès pour prendre le contrôle et compromettre l’ensemble du système d’information.

La semaine passée, la société Cisco, leader mondial du réseau, opérant également dans le domaine de la sécurité, revenait via son équipe de recherche Talos [2], sur l’incident dont elle a été victime fin mai, suite à la publication sur le dark web, le 10 août, de 2,8Go de données dérobées à l’entreprise par une autre alliance d’acteurs du monde du rançongiciel (UNC2447/Lapsus$/Yanluowang).

Le scénario d’attaque repose là encore sur l’utilisateur, mais un petit peu les droits qu’on lui a octroyés également, il faut l’avouer… Accrochez-vous, ça vaut le détour !

1. Un employé se fait pirater son compte personnel Google.

2. L’employé en question avait enregistré ses informations d’authentification dans son navigateur Google Chrome, dont celles lui permettant d’accéder au VPN de Cisco.

3. La synchronisation des identifiants / mots de passe stockés dans le navigateur vers son compte personnel Google était activée.

4. L’attaquant ayant compromis le compte de l’employé disposait donc de l’identifiant et du mot de passe VPN de l’employé. L’accès au VPN Cisco ne se limite pas à un simple mot de passe, mais dispose bien d’un mécanisme d’authentification à deux facteurs.

5. Il manque donc à l’attaquant ce second facteur pour entrer. L’attaquant usera de plusieurs techniques pour trouver un employé qui lui ouvrira gentiment la porte. Parmi les techniques utilisées, le « vishing » pour « voice phishing », comprenez une tromperie téléphonique, mais aussi la technique du « MFA fatigue » dont je ne connaissais pas le terme, mais bien le principe.

La technique consiste à envoyer un grand nombre de demandes d’authentification à l’application mobile servant de second facteur, dans l’espoir que la victime « clique », sans vraiment savoir qu’elle donne un accès à une autre personne, par inadvertance ou tout simplement pour que son téléphone arrête de biper toutes les 30 secondes...

C’est la technique qui semble avoir été utilisée par les attaquants ayant compromis les comptes Amelipro de 19 professionnels de santé pour exfiltrer les données de plus de 500 000 français en mars dernier [3]. Nous pouvons également supposer que c’est cette technique qui aura motivé l’ajout du code aléatoire à sélectionner lors de chaque authentification, apparu fin juin dans l’application e-CPS [4].

Difficile de choisir entre solution technique et sensibilisation des utilisateurs, alors ne choisissons pas, faisons les deux !

[2] https://blog.talosintelligence.com/2022/08/recent-cyber-attack.html

[4] https://esante.gouv.fr/actualites/du-nouveau-pour-la-e-cps

L'auteur

Chef de projet sécurité numérique en santé - GCS e-santé Pays de la Loire Charles Blanc-Rolin est également vice-président de l’APSSIS(Association pour la promotion de la Sécurité des Systèmes d'Information de Santé)

Chef de projet sécurité numérique en santé - GCS e-santé Pays de la Loire Charles Blanc-Rolin est également vice-président de l’APSSIS(Association pour la promotion de la Sécurité des Systèmes d'Information de Santé)

Avez-vous apprécié ce contenu ?

A lire également.

Identité numérique en santé : l’application carte Vitale change de dimension

17 fév. 2026 - 00:02,

Actualité

- Rédaction, DSIHLa publication au Journal officiel d’un référentiel dédié à l’usage de l’application carte Vitale comme solution d’authentification à distance introduit une évolution plus stratégique que technique. Jusqu’ici perçue comme la déclinaison mobile de la carte physique, l’application est appelée à deveni...

Les enjeux de la médecine du futur autour de la data – les multiples ruptures de paradigmes

16 fév. 2026 - 23:02,

Tribune

-Pas de médecine sans donnée : dès lors que le praticien échange avec son patient, dès lors qu’un prélèvement est analysé, des données sont collectées de façon formelle et/ou tracée, qui lui sont indispensables pour la prise en charge. La médecine des prochaines décennies peut être vue et analysée au...

Accès aux dossiers médicaux : attention aux règles d’habilitation !

11 fév. 2026 - 10:26,

Actualité

-Un établissement de santé a encore récemment été sanctionné [1] pour avoir mal configuré les règles d’habilitation de son personnel accédant aux dossiers médicaux.

Souveraineté numérique : la Plateforme des données de santé migrera directement vers un cloud SecNumCloud d’ici fin 2026

10 fév. 2026 - 08:02,

Actualité

- Rédaction, DSIHSous l’impulsion du gouvernement, la Plateforme des données de santé change de cap : l’État abandonne la solution “intercalaire” pour migrer directement le Système national des données de santé (SNDS) vers un cloud souverain qualifié SecNumCloud, avec une copie complète attendue fin 2026. Cette déci...