Publicité en cours de chargement...

Identification des serveurs Cobalt Strike : une information intéressante pour la détection et l’investigation

Cobalt Strike [1] est un outil commercial permettant de simplifier grandement la tâche aux équipes de sécurité offensive, généralement appelés « Red Team ». À l’image de Metasploit [2], qui lui dispose d’une version communautaire en plus de sa version commerciale, Cobalt Strike est « une sorte de couteau suisse » regroupant plusieurs fonctionnalités, telles que la génération de payload (Beacon) permettant la connexion vers le serveur de commande et de contrôle (C2), fonction également assurée par l’outil, reconnaissance du réseau, scanner de vulnérabilités, puis tout ce qui est post-exploitation avec des fonctionnalités telles qu’un shell distant, transfert de fichiers bidirectionnel, enregistrement des frappes clavier, captures d’écran, enregistrements audio et vidéo, auxquelles vient s’ajouter un important catalogue d’exploits pour tout un tas de vulnérabilités.

Vous me direz, quel est l’intérêt de détecter un tel outil ?

Tout simplement car il est le serveur de commande et de contrôle (C2) le plus utilisé par les attaquants, comme le souligne le rapport de Recorded Future sur l’année 2020 [3], avec 13,5 % de l’ensemble des serveurs C2 identifiés, soit 1141 serveurs utilisés en 2020. Il est à noter qu’une majorité des serveurs Cobalt Strike utilisés par les attaquants sont des versions d’essai ou des versions piratées.

Pour faire simple, les attaquants piratent des outils légitimes permettant de simuler les attaques de pirates, et les utilisent pour réaliser de véritables attaques…

Ça peut paraître tordu, mais l’outil est tellement bien ficelé, pourquoi s’embêter ?

Sur la partie détection, je ne peux que vous recommander l’excellente analyse (en anglais) d’Étienne Maynier, alias Tek [4]. Pour la version française, voir le magazine MISC N°116.

Il propose également, plusieurs outils intéressants comme des règles Yara pour la détection du Beacon sur une machine compromise, un script permettant d’analyser le Beacon et en extraire sa configuration, mais également un script permettant de scanner une liste d’adresses IP et d’extraire la configuration des serveurs Cobalt Strike. Pour les adeptes de Nmap, le script de whickey-r7 peut également permettre de réaliser cette opération [5]. Pour l’analyse en mémoire, vous pouvez également consulter l’article d’Elastic [6].

Il indique également comment trouver des serveurs Cobalt Strike sur Shodan avec une configuration par défaut à l’aide de signatures JARM [7].

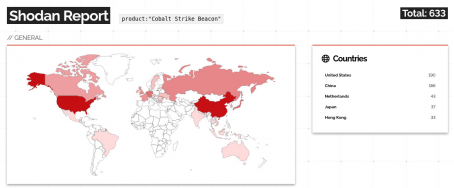

Depuis une quinzaine de jours, Shodan recense directement les serveurs Cobalt Strike qu’il trouve.

Le nombre est assez faible pour l’instant, le temps de re-scanner Internet j’imagine, mais il a déjà bien augmenté et il continue sans cesse. En une semaine nous sommes passé de 260 à 633 au moment où j’écris ces lignes. Nous ne sommes pas encore au nombre de serveurs découverts grâce à la signature JARM pour les versions Java 11 par exemple, mais d’ici quelques semaines, nous devrions avoir quelque chose de plus exhaustif.

En plus des règles Yara dans son EDR, quand on a la chance d’en avoir un, pourquoi ne pas importer les adresses des serveurs identifiés par Shodan dans son IDS / IPS / NDR… Pour le coup, ce sont des IOCs qui ne coûtent rien...

[1] https://www.cobaltstrike.com/

[2] https://www.metasploit.com/

[3] https://www.recordedfuture.com/2020-adversary-infrastructure-report/

[4] https://www.randhome.io/blog/2020/12/20/analyzing-cobalt-strike-for-fun-and-profit/

[5] https://github.com/whickey-r7/grab_beacon_config

[6] https://www.elastic.co./fr/blog/detecting-cobalt-strike-with-memory-signatures

[7] https://blog.cobaltstrike.com/2020/12/08/a-red-teamer-plays-with-jarm/

Avez-vous apprécié ce contenu ?

A lire également.

L’Occident se fracasse sur Seedance – la cyber face au paradigme de Robin des Bois

24 fév. 2026 - 08:18,

Tribune

-Impossible de le rater si on s’intéresse un minimum aux évolutions de l’IA : le logiciel Seedance(1), IA spécialisée dans la génération de vidéo d’un réalisme époustouflant, déclenche la colère des Majors américaines : Warner, Disney, Netflix, etc.

L’approche Calimero de la filière logicielle : quand un responsable passe à côté des enjeux industriels et regarde le doigt plutôt que la lune

10 fév. 2026 - 08:14,

Tribune

-Je suis tombé sur une interview [1] de très bon niveau sur BFM Business : celle de Michel Paulin, président de la filière Logiciels et solutions numériques de confiance, ancien patron d’OVHcloud et de SFR, sur les rapports entre la souveraineté numérique, le rôle de l’État et de la commande publique...

Pourquoi le parcours patient n’existe pas (encore)

02 fév. 2026 - 21:08,

Tribune

-Le parcours patient est devenu un mot-clé, presque un slogan. Il est omniprésent dans les discours stratégiques, les projets d’établissement et les feuilles de route numériques. Pourtant, dans les hôpitaux, il reste largement invisible. Les patients ressentent des ruptures, des lenteurs, des incohér...

2026 : la fin de l’Espace, du Temps et de la Vie privée

27 jan. 2026 - 08:37,

Tribune

-Cédric Cartau analyse comment le Fichier national automatisé des empreintes génétiques (Fnaeg), initialement conçu pour lutter contre la criminalité sexuelle, est devenu en moins de 30 ans un outil de fichage de masse. En s’appuyant sur l’essor de la recherche par parentèle, il interroge les conséqu...