Publicité en cours de chargement...

Zenis : le rançongiciel chiffrant qui s’attaque aux sauvegardes

#RANSOMWAREAVANTTOUT

Zenis reste avant tout un « ransomware » qui s’affaire à chiffrer en AES des fichiers courants : documents bureautique, photos, vidéos, musique, fichiers d’archives, pages web, certificats numériques… en s’appuyant sur les extensions de fichiers suivantes :

.txt, .doc, .docx, .xls, .xlsx, .ppt, .pptx, .odt, .jpeg, .png, .csv, .sql, .mdb, .sln, .php, .asp, .aspx, .html, .xml, .psd, .sql, .mp4, .7z, .rar, .m4a, .wma, .avi, .wmv, .csv, .d3dbsp, .zip, .sie, .sum, .ibank, .t13, .t12, .qdf, .gdb, .tax, .pkpass, .bc6, .bc7, .bkp, .qic, .bkf, .sidn, .sidd, .mddata, .itl, .itdb, .icxs, .hvpl, .hplg, .hkdb, .mdbackup, .syncdb, .gho, .cas, .svg, .map, .wmo, .itm, .sb, .fos, .mov, .vdf, .ztmp, .sis, .sid, .ncf, .menu, .layout, .dmp, .blob, .esm, .vcf, .vtf, .dazip, .fpk, .mlx, .kf, .iwd, .vpk, .tor, .psk, .rim, .w3x, .fsh, .ntl, .arch00, .lvl, .snx, .cfr, .ff, .vpp_pc, .lrf, .m2, .mcmeta, .vfs0, .mpqge, .kdb, .db0, .dba, .rofl, .hkx, .bar, .upk, .das, .iwi, .litemod, .asset, .forge, .ltx, .bsa, .apk, .re4, .sav, .lbf, .slm, .bik, .epk, .rgss3a, .pak, .big, wallet, .wotreplay, .xxx, .desc, .py, .m3u, .flv, .js, .css, .rb, .p7c, .pk7, .p7b, .p12, .pfx, .pem, .crt, .cer, .der, .x3f, .srw, .pef, .ptx, .r3d, .rw2, .rwl, .raw, .raf, .orf, .nrw, .mrwref, .mef, .erf, .kdc, .dcr, .cr2, .crw, .bay, .sr2, .srf, .arw, .3fr, .dng, .jpe, .jpg, .cdr, .indd, .ai, .eps, .pdf, .pdd, .dbf, .mdf, .wb2, .rtf, .wpd, .dxg, .xf, .dwg, .pst, .accdb, .mdb, .pptm, .pptx, .ppt, .xlk, .xlsb, .xlsm, .xlsx, .xls, .wps, .docm, .docx, .doc, .odb, .odc, .odm, .odp, .ods, .odt

Il peut donc s’en prendre à des données utilisateurs, mais également à des serveurs.

#YOURBACKUPSARESHREDDED

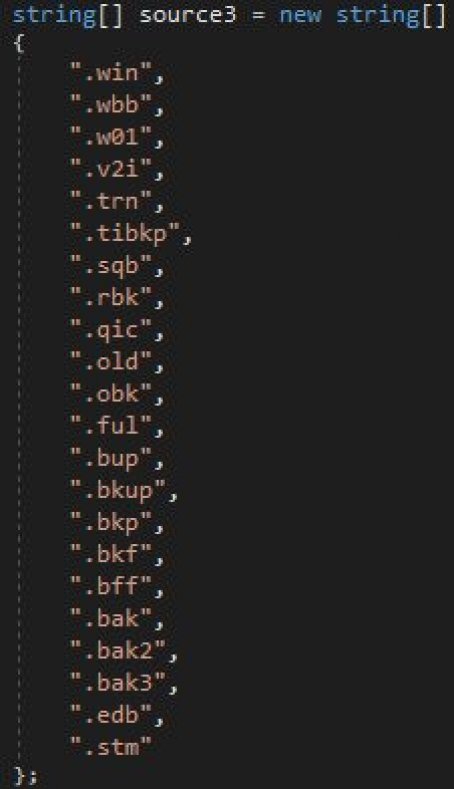

Une fois que Zenis a chiffré les divers fichiers cités précédemment auquel il a pu accéder, il s’en prend aux fichiers de sauvegarde, non pas en les chiffrant ni en les supprimant (ça serait trop facile), mais en les écrasant par trois passes de « réécriture » sur chaque fichier disposant d’une des extensions suivantes [2] :

Soit des fichiers de sauvegarde automatique créés par diverses applications, mais aussi des backups de postes (Norton Ghost v2i), des backups de Smartphones ou tablettes (Samsung Backup Recovery w01 ou Titanium Backup tibkp), des fichiers de backups Windows (qic), des fichiers de backups AIX (bff) accessibles depuis la machine infectée. Un simple partage samba accessible en écriture ou vulnérable pourrait suffire.

On nous martèle régulièrement que la seule « véritable parade », au delà des bonnes pratiques et des systèmes de protections divers et variés, basés sur l’analyse comportementale, l’émission d’alertes ou le blocage de ces applications malveillantes, reste avant tout LA SAUVEGARDE !

Nous entrons donc dans une nouvelle ère avec Zenis qui vient remettre en question cette formidable théorie.

La sauvegarde doit-elle aussi être protégée ?

Isolée dans un réseau dédié, hébergée sur des serveurs à jour des correctifs de sécurité, avec une gestion des droits affinée… Le respect des bonnes pratiques en somme.

Mais, l’exploitation de vulnérabilités inconnues des éditeurs (0 Day) reste une éventualité, combinée à cette « innovation perverse » de s’en prendre aux sauvegardes, si elle tend à se généraliser (les « cyber malfaisants » auraient tort de s’en priver, l’idée est trop bonne) ne peut pas nous garantir la possibilité de restaurer depuis un média connecté.

Ce qui nous démontre une nouvelle fois l’intérêt de disposer également de médias « offline » comme des bandes, pour sauvegarder nos données essentielles.

Le tout sans oublier d’effectuer des tests restauration bien sûr.

Pour résumer, nous aurons de moins en moins droit à l’erreur.

[1]

[2]

Avez-vous apprécié ce contenu ?

A lire également.

Identité numérique en santé : l’application carte Vitale change de dimension

17 fév. 2026 - 00:02,

Actualité

- Rédaction, DSIHLa publication au Journal officiel d’un référentiel dédié à l’usage de l’application carte Vitale comme solution d’authentification à distance introduit une évolution plus stratégique que technique. Jusqu’ici perçue comme la déclinaison mobile de la carte physique, l’application est appelée à deveni...

Les enjeux de la médecine du futur autour de la data – les multiples ruptures de paradigmes

16 fév. 2026 - 23:02,

Tribune

-Pas de médecine sans donnée : dès lors que le praticien échange avec son patient, dès lors qu’un prélèvement est analysé, des données sont collectées de façon formelle et/ou tracée, qui lui sont indispensables pour la prise en charge. La médecine des prochaines décennies peut être vue et analysée au...

Accès aux dossiers médicaux : attention aux règles d’habilitation !

11 fév. 2026 - 10:26,

Actualité

-Un établissement de santé a encore récemment été sanctionné [1] pour avoir mal configuré les règles d’habilitation de son personnel accédant aux dossiers médicaux.

Souveraineté numérique : la Plateforme des données de santé migrera directement vers un cloud SecNumCloud d’ici fin 2026

10 fév. 2026 - 08:02,

Actualité

- Rédaction, DSIHSous l’impulsion du gouvernement, la Plateforme des données de santé change de cap : l’État abandonne la solution “intercalaire” pour migrer directement le Système national des données de santé (SNDS) vers un cloud souverain qualifié SecNumCloud, avec une copie complète attendue fin 2026. Cette déci...