Vous êtes dans : Accueil > Actualités > Sécurité >

Reconstruction de l’Active Directory : le retour d’expérience du CH de Cannes après sa compromission

DSIH, Morgan Bourven, MERCREDI 19 JUIN 2024Présent dans la quasi-totalité des établissement, l’annuaire Active Directory est un élément vital des infrastructures SI et une cible privilégiée des attaquants. Le CH de Cannes, qui a été victime de sa compromission, a présenté un retour d’expérience le mercredi 19 juin à l’occasion du congrès annuel de l’Apsiss, qui se tient jusqu’au 20 juin au Mans.

Du compte d’administration aux différents droits d’accès, en passant par les règles de protection, l’Active Directory est le coffre-fort du système d’information. Et à ce titre, « 95% des crises cyber entraînent sa compromission », a expliqué Marc Delecourt, Manager de la team CERT Secu-AD / Expert AD chez Orange Cyberdéfense. C’est d’autant plus vrai dans le secteur de la santé où « une multitude d’équipements sont connectés à l’infrastructure depuis des années, avec parfois des logiciels obsolètes ».

D’où l’importance des bonnes pratiques liées à l’AD, notamment avec un nettoyage régulier des comptes, des droits, des enregistrements DNS… « Nous avons découvert sur une AD un compte non-utilisé depuis 23 ans, c’est notre record », a lancé Marc Delecourt. Parmi les autres bonnes pratiques, il a cité l’importance de ne donner que les droits nécessaires et de les vérifier régulièrement, car des comptes peuvent avoir été admin à une époque. « Il faut savoir et avoir le niveau de droits adaptés », a-t-il résumé.

« L’AD est un vecteur d’attaque important, et c’est ce qui s’est passé au CH de Cannes » lors de l’attaque du 16 avril 2024, a confirmé Xavier Stoppini, RSSI du GHT 06. Il a expliqué que l’établissement avait « un bon niveau d’hygiène cyber » et que « ces actions de remédiation étaient en cours : des comptes qui avaient trop de privilèges avaient été baissés, etc. ». Néanmoins, « l’attaque a quand même eu lieu car les pirates sont forts. On fait tout pour esquiver l’attaque, mais si les cyberattaquants arrivent à entrer, ils cryptent un VMware en quelques secondes ».

Dès que l’attaque a été détectée, décision a été prise d’immédiatement couper le réseau et de déconnecter l’ensemble des équipements. « Il faut isoler son SI : couper d’abord, et ensuite faire le point. Car s’il y a fuite de données – et c’est très souvent le cas –, le fait de tout couper limite l’hémorragie. A Cannes, la décision immédiate de tout couper à fait gagner des mois de travail aux équipes », a assuré Xavier Stoppini. Dès le lendemain de l’attaque, 61 giga-octets de données sensibles avaient néanmoins été diffusés par le groupe russophone Lockbit sur internet, rappelle-t-on.

Un redémarrage possible en quelques heures

L’établissement a ensuite contacté Orange Cyberdéfense pour se préparer à un redémarrage. « Nous étions alors mardi et pensions que nous pourrions redémarrer le vendredi, mais Orange Cyberdéfense a pu remonter une AD en quelques heures. Dans la soirée, nous avions un embryon d’AD et aurions pu redémarrer si nous avions obtenu l’autorisation », a témoigné Xavier Stoppini.

Dans cette situation, « nos objectifs sont de rétablir le SI dans les meilleurs délais, de nous assurer de l’expulsion de l’attaquant et d’éviter son retour. Pour cela, nous créons un cœur de confiance pour éviter une nouvelle compromission du SI et recouvrer les fonctionnalités métiers critiques (NDLR : à Cannes, la stérilisation a été redémarrée en premier) », a expliqué Marc Delecourt.

La stratégie de reconstruction est souvent un compromis à trouver entre la sécurité et le temps d’indisponibilité du SI. Mais pour gagner du temps, il est important de définir en amont une stratégie de reconstruction. « Il faut être préparé sinon, quand l’attaque a lieu, vous êtes dans le noir et ne savez pas sur quel interrupteur appuyer », a noté Xavier Stoppini pour qui les exercices de crise sont un véritable atout. A Cannes, ils ont permis de gérer l’attaque plus sereinement, a-t-il dit.

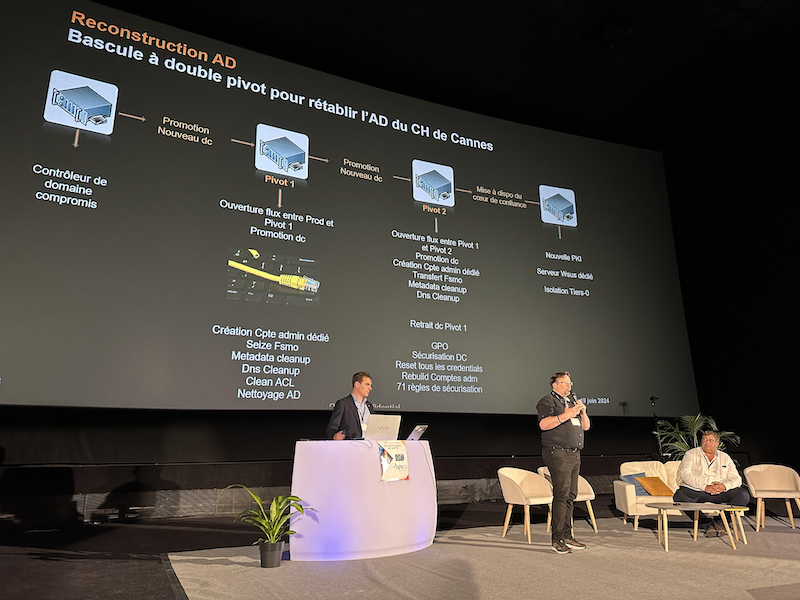

Concrètement, les grandes étapes de la reconstruction sont la définition de la stratégie ; puis la reconstruction d’un serveur de sauvegarde et d’un réseau isolé ; la création d’une procédure de restauration et contrôle de l’état des postes et serveurs ; la restauration d’un cœur de confiance avec les serveurs d’infrastructures critiques ; la remise en service des postes de travail ; et enfin la restauration des serveurs applicatifs selon les priorités métier.

A Cannes, la reconstruction de l’AD a intégré un basculement vers une stratégie dite de « tier-model », après la suppression et le remplacement de tous les comptes à privilèges. Le déploiement du tier-model (et l’isolation du T0) a intégré une configuration en silo et une séparation des machines d’authentification (DC, ADConnect, PKI…) et des serveurs d’applications.

En mars, l’ANSSI avait d’ailleurs publié un ensemble de guides décrivant les principes du pilotage et de la mise en œuvre d’une remédiation du « Tier 0 Active Directory » au sein d’une organisation affectée par un incident de sécurité.

Les plus lus

e-santé

- 11/10/2022 - GIP Centre-Val de Loire e-Santé - (45)

Chargé(e) déploiement des usages

- 11/10/2022 - GIP Centre Val de Loire e-santé - (45)

Référent en Identitovigilance

- 11/10/2022 - GIP Centre Val de Loire e-Santé - (45)

Ingénieur de production

- 19/09/2022 - GIP Centre-Val de Loire e-Santé - (45)

Chargé(e) d’accompagnement Ségur/ SI ESMS